地下市场:窃取您的两步验证码的机器人正蓬勃发展

这些机器人看起来令人信服,且可以毫不费力地帮助黑客入侵 Coinbase、亚马逊、PayPal 和银行账户。

这通电话来自 PayPal 的防欺诈系统。根据电话中的自动语音,有人试图使用我的 PayPal 账户消费58.82美元。贝宝需要验证我的身份以阻止转账。

语音说:“为了保护您的账户,请输入我们现在发到您的移动设备的验证代码”。贝宝有时会给用户发一个代码,以保护他们的账户。在输入一串六位数字后,该声音说:“谢谢您,您的账户已经得到保护,这个请求已经被阻止了”。

“如果有任何付款被记入您的账户,请不要担心:我们将在24至48小时内退还。您的参考ID是1549926。您现在可以挂断了”,那个声音说。

但这个电话实际上是来自一个黑客。诈骗者使用了一种机器人,大大简化了黑客欺骗受害者的过程,让受害者交出各种服务的多因素认证码或一次性密码(OTP),让他们登录或授权现金转账。各种机器人以苹果支付、贝宝、亚马逊、Coinbase 和各种特定银行为目标。

以前愚弄受害者交出登录凭据或验证码,往往需要黑客直接与受害者对话,比如在电话中假装是受害者的银行,而如今被广泛使用的这些机器人则大大降低了绕过多因素认证的门槛。

主板要求一个叫 Kaneki 的人通过向主板记者的手机发送自动呼叫来演示这种攻击能力,他在网上销售这类机器人。在输入一个代码后,Kaneki 显示他的机器人收到了相同的代码。

“这个机器人对于没有社交工程技能的人来说是很好的”,另一个声称获得了这种机器人的网友 OTPGOD777 在网上聊天时告诉主板说,不是每个人都能 “在电话中自如地说服别人,你知道”。而机器人则可以轻易做到。

有了这些售价几百美元的机器人,任何人都可以开始绕过多因素身份认证,这是一项被很多公众认为是基本靠谱的安全措施。而这些机器人的存在且越来越受欢迎,引发了这样的问题:在线服务是否需要提供更多对抗网络钓鱼的认证形式来保护用户。

双因素认证并不总是靠谱的。如果您错过了《如何使用社交工程来攻击 2FA?》

要侵入一个账户,黑客将需要受害者的用户名或电子邮件地址和密码。黑客可能从以前的数据泄露事件中获得这些信息,其中包含许多人在互联网上重复使用的凭证。OPTGOD777 说,或者黑客可以从垃圾邮件发送者那里购买一套 “银行日志” — — 登录细节。但受害者可能已经启用了多因素认证,这就是机器人的用武之地。

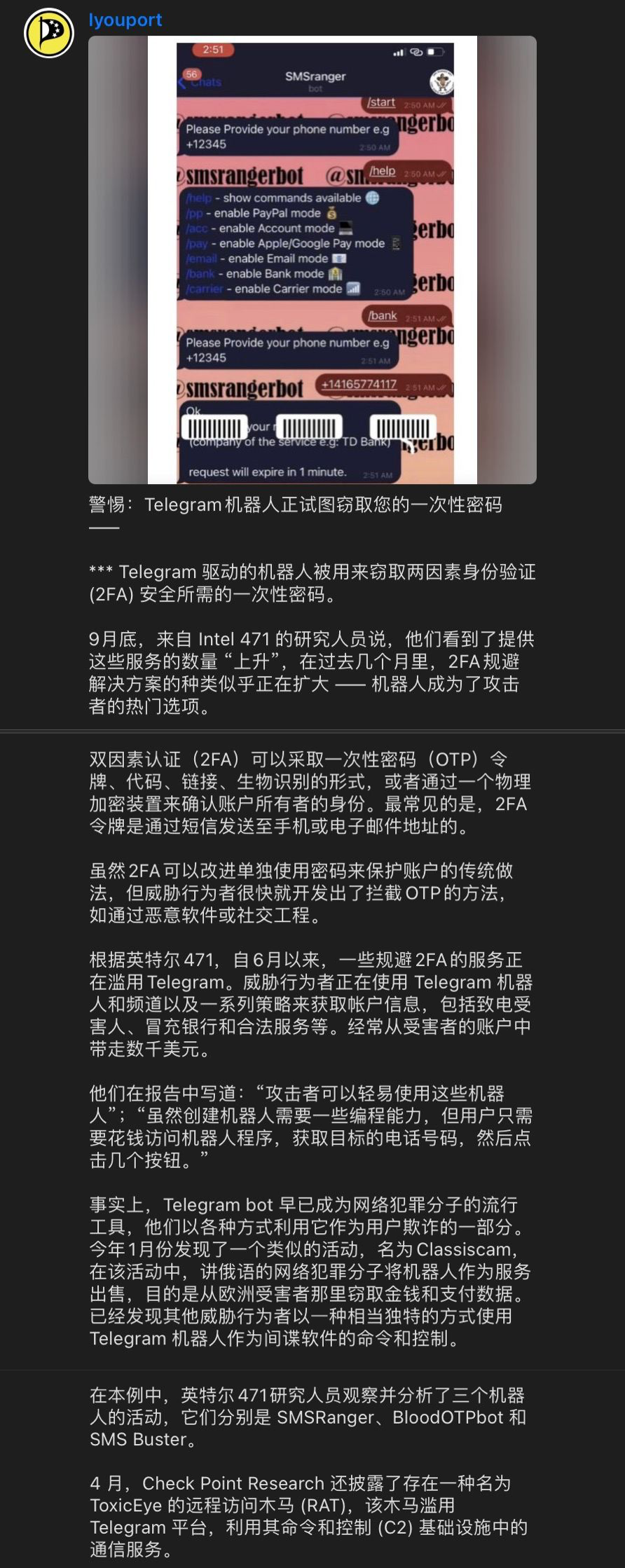

无论是在 Telegram 还是 Discord,黑客都会输入目标人的电话号码和黑客想要侵入的平台。在后台,机器人会给目标人打自动电话。Kaneki 告诉主板,这些机器人使用类似于 Twilio 的网站,Twilio 是一家面向企业的通信公司,可以让客户发送信息和拨打电话,不过 Kaneki 表示,并非所有的机器人都专门使用 Twilio。

“Twilio一直在打击OTP机器人账户”,他们说。Twilio 的企业通信总监 Cris Paden 证实,Twilio 知道有OTP机器人使用其平台。他在一封电子邮件中告诉主板,“我们有一个团队,他们很清楚并正在积极监测这个问题”。

Paden 补充说:“一旦他们意识到一个实例,他们会立即进行调查并采取行动,包括在必要时关闭该号码和正在使用的账户”。

当机器人发出自动呼叫并要求受害者输入他们刚刚收到的验证码时,黑客会同时触发一个合法的代码从目标平台发送到受害者的手机上。他们可能通过在网站上输入受害者的用户名和密码来做到这一点,因此受害者会收到一个登录或授权代码。虽然电话中的机器人可能会告诉受害者,该代码有一个目的 — — 也许是阻止现金转移或保护他们的账户免受未经授权的进入等等,但实际上,黑客正在使用该代码来进入目标账户。

然后,机器人将受害者输入的代码,反馈给机器人的界面,然后黑客就可以使用该代码登录了。

“网络犯罪分子不断尝试新的方法来诈骗人们,这个OTP/2FA代码窃取机器人只是欺诈者获得创造性的另一个例子。网络安全公司 SocialProof Security 的首席执行官兼联合创始人雷切尔·托巴克(Rachel Tobac)在查看了通话音频后,在一封电子邮件中告诉主板说:“这将说服许多毫无戒心的受害者交出他们的OTP/2FA代码,骗子甚至不需要是一个熟练的社交工程师,他们可以简单地使用这个机器人来尝试接管账户”。

网络安全公司 Cygenta 的联合创始人 Jessica Barker 在一次在线聊天中告诉主板:“使用OTP/2FA机器人是令人不安的,因为它使犯罪分子更容易实施他们的骗局,它使人们更容易受到他们的影响。因为人们已经变得更加习惯于和自动系统沟通,这使得机器人比人更有说服力。再加上典型的恐惧操纵,以及不必担心未经授权的付款会通过等等,这就变得更有说服力了”。

多个卖家告诉主板,这些机器人也可以用来获取由多因素认证智能手机应用程序(如谷歌认证器)生成的代码。其原理基本上是一样的 — — 诱使目标将代码交给黑客。

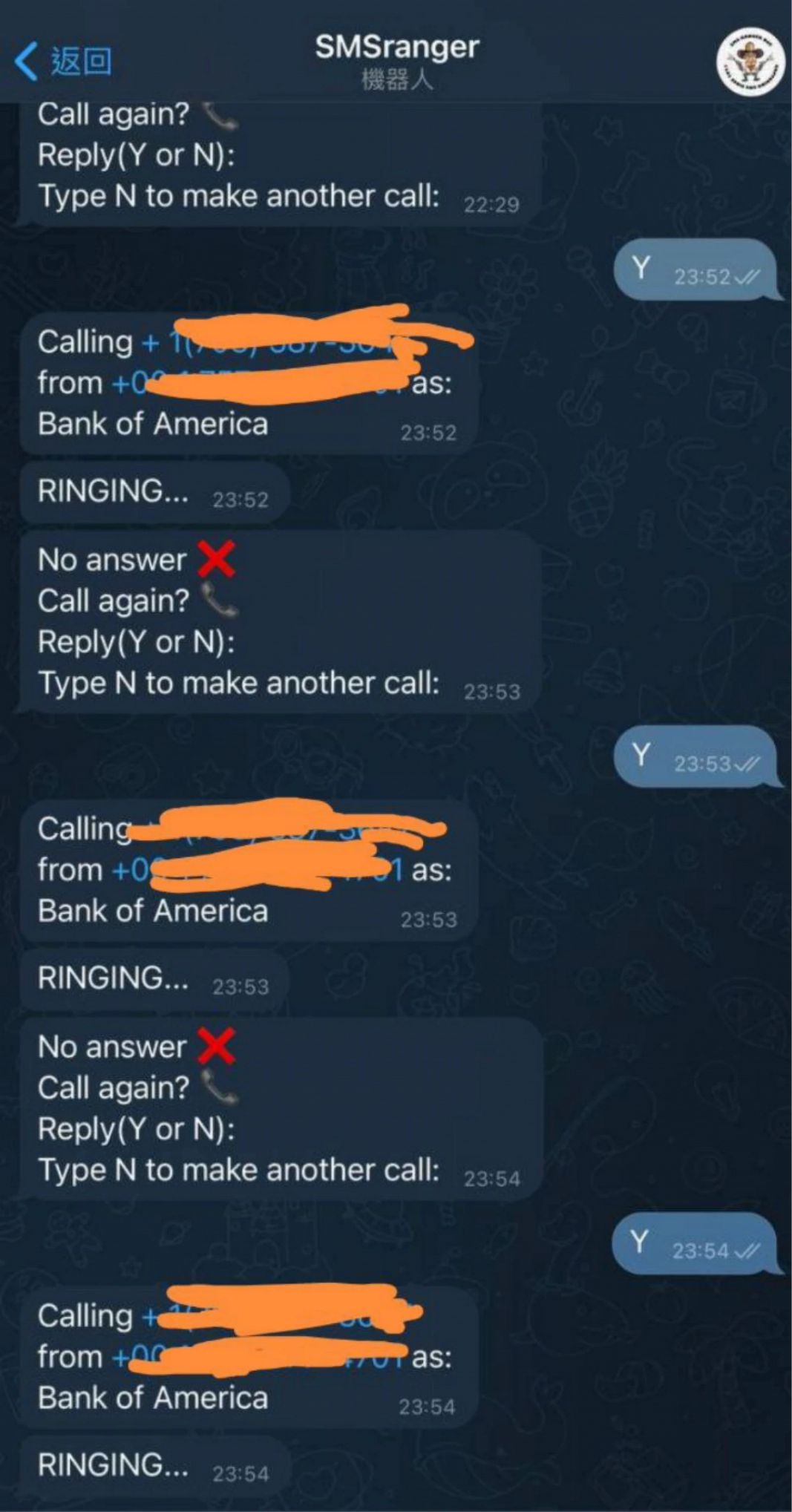

除了亚马逊、贝宝和 Venmo 等网站或服务,一些机器人还针对特定的银行,如美国银行和大通银行等。

一位在金融领域从事安全工作的消息人士告诉主板,“特别是对于那些使用手机短信作为双因素认证的人,更危险”。

大通银行的一位发言人在一份声明中告诉主板:“不幸的是,骗子针对许多银行的消费者。我们敦促所有消费者永远不要分享自己的银行密码或银行发给他们的一次性代码。银行员工不会打电话、发短信或发电子邮件要求消费者提供这些信息,但骗子会这样做”。

Coinbase 的一位发言人在一份声明中告诉主板,“Coinbase 承认,网络犯罪分子在网上瞄准有价值的信息,他们越来越有创造力和持久性。这就是为什么我们采取广泛的安全措施,以确保我们的平台和客户账户保持尽可能的安全,包括定期教育我们的客户使用最安全的2FA形式,并支持硬件安全密钥 ……”。

亚马逊告诉主板,它知道网络钓鱼机器人的存在。

美国银行、贝宝和苹果公司没有回应评论请求。

2月,Krebs on Security 报道了一个名为 OTP Agency 的OTP机器人。然后在7月,网络安全网站 Frank on Fraud 报道了其他一些机器人,包括一个名为 BloodOTP 的机器人。威胁情报公司 Intel471 在9月公布了它自己对这些机器人的研究。

主板也发现了更多的机器人,而且它们似乎越来越受欢迎。

“前一段时间,比如10个月前,市场上还没有那么多,如果有的话,也很贵。最近,它们变得更受欢迎了”,Kaneki 说。Kaneki 拒绝透露他们是否自己设计了这个机器人,或者他们是否在销售由其他人制作的机器人。

在各种 Telegram 群组中,有这类机器人的明显用户分享他们的成功经验,包括机器人行动的截图。一些成员还希望相互合作,以尝试针对更多的受害者。

一个 Telegram 频道中,SMSranger(其中一个看似更受欢迎的机器人)推送有关其产品的更新和公告,包括约5000名用户。第二个频道是 SMSranger “社区” 成员之间的聊天频道,有2800多名用户,其中500多名成员在一天中的多个时段在线。

一些机器人卖家最近还开展了促销活动,估计是为了吸引更多的客户。SMSranger 推出了一个限时优惠,一个月的机器人使用费为540美元,终身使用费为2750美元。一天后,该机器人又恢复到600美元和4000美元的全价。

BloodOTP 的创作者在今年早些时候在与主板的在线聊天中声称,他们的机器人从未工作过。在被记者联系后不久,BloodOTP 的管理员放弃了他们的 Telegram 账户。在写这篇文章的时候,其中一个被放弃的账户现在指向属于另一个OTP机器人的账户,该账户被提供出售,名为 “Yahooze”。

作为对 BloodOTP 关闭的回应,SMSranger 于8月在自己的 Telegram 频道上发布消息说 “我们知道 bloodotp 已经关闭了,希望张开双臂欢迎他的老客户”。随后,SMSranger 为 BloodOTP 的老客户提供了20%的折扣,如果他们转而订阅 SMSranger,他们的第一个月的费用就会减少。

“这是你为你的OTP机器人需求做出正确选择的机会”,该帖子写道。⚪️

The Booming Underground Market for Bots That Steal Your 2FA Codes

留言

張貼留言