旅行者在线匿名指南

旅行者在线匿名指南

(或“我如何学会开始担心和爱 隐私匿名”)

v1.1.9版,2023年8月,匿名星球

对乌克兰人的重要建议。ВАЖЛИВАРЕКОМЕНДАЦІЯДЛЯУКРА≈НЦІВ

ЦепосланнядонародуУкраїни。МинастійнорекомендуємовамвикористовуватиBriarдляспілкування。Виможетезнайтийоготут:< https://briarproject.org/ 。 Задопомогоюцієїпрограмивиможетеспілкуватися,навітьколинемаєнтернету。 Посібниктут: https://briarproject.org/manual/uk/, Швидкийпочаток: https://briarproject.org/quick-start/uk/

这是给乌克兰人民的信息。我们强烈建议您使用Briar进行交流。您可以在这里找到它: https://briarproject.org/ 使用此应用程序,即使没有互联网,您也可以进行通信。 手册在这里: https://briarproject.org/manual/, 快速入门指南: https://briarproject.org/quick-start/

本指南正在进行中。它可能永远不会“完成”。

没有隶属关系 匿名 [无智慧] [Archive.org] 集体/运动。

本指南中可能存在一些错误或过时的信息,因为没有人是完美的。

您的经验可能会有所不同。请记住定期检查本指南的更新版本。

本指南是一项非营利性开源计划,已获得知识共享许可 归因-非商业性 4.0国际(cc-by-nc-4.0 [Archive.org])。

随时提交问题 (请报告任何错误) 在以下位置使用GitHub问题: https://github.com/Anon-Planet/thgtoa/issues

随时在以下位置讨论想法:

矩阵/元素室:

#anonymity:matrix.orghttps://matrix.to/#/#anonymity:matrix.orgMatrix Space将几个具有相似兴趣的房间重新组合在一起:

#privacy-security-anonymity:matrix.orghttps://matrix.to/#/#privacy-security-anonymity:matrix.org。

关注我们:

要与我联系,请参阅网站上的更新信息或发送电子邮件至 contact@anonymousplanet.org

请考虑 捐赠 如果您喜欢该项目并希望支持托管费或支持诸如Tor Exit Nodes托管之类的计划的资金。

您可以通过多种方式阅读本指南:

您想了解在线隐私和匿名的当前状态,不一定对此太过技术性:只需阅读 介绍, 要求, 了解一些信息如何导致您返回以及如何减轻这些信息的一些基础 和 最后社论 部分。

您想执行上述操作,还可以学习如何删除一些有关您的在线信息:只需阅读以上内容并添加 删除搜索引擎和各种平台上的身份痕迹。

您想执行上述操作并安全,安全地在线创建在线匿名身份:阅读整个指南。

阅读本指南并访问各种链接时的注意事项:

文件/文件 有一个 [Archive.org] 它们旁边的链接,用于通过Archive.org访问内容,以提高隐私度,以防内容丢失。某些链接尚未在archive.org上存档或过时,在这种情况下,我们鼓励您在可能的情况下要求新的保存。

YouTube视频 有一个 [Invidious] 它们旁边的链接,用于通过Invidious Instance(在本例中为yewtu.be在荷兰托管)访问内容,以提高隐私性。建议在可能的情况下使用这些链接。看 https://github.com/iv-org/invidious [Archive.org] 有关更多信息。

Twitter 链接有一个 [尼特] 它们旁边的链接,用于通过Nitter Instance(在本例中为nitter.net)访问内容,以提高隐私性。建议在可能的情况下使用这些链接。看 https://github.com/zedeus/nitter [Archive.org] 有关更多信息。

维基百科 链接有一个 [无智慧] 它们旁边的链接,用于通过Wikiless实例(在本例中为Wikiless.org)访问内容,以提高隐私性。建议在可能的情况下使用这些链接。看 https://codeberg.org/orenom/wikiless [Archive.org] 有关更多信息。

中 链接有 [Scribe.rip] 它们旁边的链接,用于通过Scribe.rip实例访问内容,以提高隐私性。同样,建议在可能的情况下使用这些链接。看 https://scribe.rip/ [Archive.org] 有关更多信息。

如果您以PDF或ODT格式阅读此书,您会发现很多``代替双引号( “ ” )。这些``可以简化为Markdown / HTML格式的转换,以便在网站上在线查看代码块。

如果您不想麻烦并使用以下浏览器之一,则也可以在浏览器上安装以下扩展名: https://libredirect.github.io/ [ Archive.org ]:

Firefox: https://addons.mozilla.org/en-US/firefox/addon/libredirect/

基于铬的浏览器(铬,勇敢,边缘): https://github.com/libredirect/libredirect/blob/master/chromium.md

如果您由于付费墙而无法访问本指南中引用的许多学术文章,请随时使用Sci-Hub(https://en.wikipedia.org/wiki/Sci-Hub [无智慧] [Archive.org])或LibGen(https://en.wikipedia.org/wiki/Library_Genesis [无智慧] [Archive.org])以查找和阅读它们。因为科学应该是免费的。所有的。如果您遇到访问某些资源的付费墙,请考虑使用 https://12ft.io/。

最后请注意,本指南确实提到了甚至推荐了各种商业服务(例如VPN,CDN,电子邮件提供商,托管提供商...) 但没有任何人以任何方式认可或赞助。与这些提供商中的任何一家都没有推荐链接,也没有商业联系。该项目是100%非营利的,仅依靠捐赠。

内容:

- 前提条件和限制:

- 简介:

- 了解一些信息如何导致您返回以及如何减轻某些信息的一些基础知识:

- 一般准备:

- 快速说明:相关性与归因:

- 创建您的匿名在线身份:

- 安全地备份您的工作:

- 掩盖您的足迹:

- 一些低技术的老式技巧:

- OPSEC的一些最后想法:

- 如果您认为自己被烧死了:

- 最后的小社论:

- 捐赠:

- 帮助他人保持匿名:

- 致谢:

- 附录A:Windows安装

- 附录B:Windows其他隐私设置

- 附录C:Windows安装媒体创建

- 附录D:使用System Rescue安全擦除SSD驱动器

- 附录E:克隆齐拉

- 附录F:磁盘

- 附录G:主机操作系统上的安全浏览器

- 附录H:Windows清洁工具

- 附录I:使用ShredOS安全擦除HDD驱动器:

- 附录J:用于擦除HDD和SSD驱动器的制造商工具:

- 附录K:使用外部SSD驱动器的注意事项

- 附录L:创建mat2-web来宾VM以从文件中删除元数据

- 附录M:BIOS / UEFI选项可擦除各种品牌的磁盘

- 附录N:有关智能手机和智能设备的警告

- 附录O:获取匿名VPN /代理

- 附录P:如果不能使用Tor和VPN,则可以尽可能安全地访问Internet

- 附录问:使用远程天线从安全距离连接到公共Wi-Fis:

- 附录R:在VM或主机操作系统上安装VPN

- 附录S:使用OONI检查您的网络是否进行监视/检查

- 附录T:检查文件是否有恶意软件

- 附录U:如何绕过受监督计算机的(某些)本地限制

- 附录V:在访客VM /一次性VM中使用的浏览器

- 附录V1:增强浏览器:

- 附录W:虚拟化

- 附录X:在恶劣环境中使用Tor桥

- 附录Y:安装和使用桌面Tor浏览器

- 附录Z:使用加密货币的在线匿名付款

- 附录A1:推荐的VPS托管提供商

- 附录A2:密码和密码短语指南

- 附录A3:搜索引擎

- 附录A4:反法证语言学

- 附录A5:启用JavaScript的其他浏览器注意事项

- 附录A6:后视镜

- 附录A7:比较版本

- 附录A8:未经注册和KYC的加密交换服务

- 附录A9:安装Zcash钱包:

- 附录B1:共享信息之前要验证的内容清单:

- 附录B2:Monero免责声明

- 附录B3:威胁建模资源

- 附录B4:有关邪恶女仆和篡改的重要说明

- 附录B5:CPU攻击的类型:

- 附录B6:在Android上使用Orbot的警告

- 附录B7:会话信使的注意事项

- 参考:

前提条件和限制:

先决条件:

了解英语(在本例中为美国英语)。

成为德国的永久居民,法院维持了在在线平台上不使用真实姓名的合法性(2007年德国电信媒体法第13 VI条)1’2)。或者,成为任何其他国家/地区的居民,您可以自己确认和验证本指南的合法性。

本指南将假定您已经可以访问某些(Windows / Linux / macOS)笔记本电脑-理想情况下不是工作/共享设备-并且对计算机的工作原理有基本的了解。

请耐心等待,因为如果要浏览所有内容,此过程可能需要数周才能完成。

有一些空闲时间专门用于此过程(取决于您选择的路线)。

准备阅读大量参考文献(请阅读),指南(不要跳过它们)和教程(也不要跳过它们)。

不要邪恶(这次是真实的)3。

要了解,没有一条通用的道路既快速又容易。

限制:

本指南不适用于:

创建任何类型的bot帐户。

创建现有人员的冒充帐户(例如身份盗用)。

帮助恶意行为者进行不道德,犯罪或非法活动(例如拖钓,跟踪,虚假信息,错误信息,骚扰,欺凌或欺诈)。

未成年人的使用。

简介:

整个指南的TLDR:“一个奇怪的游戏。唯一的制胜法宝是不参加比赛” 4。

使用化名或艺术家/品牌名称建立社交媒体帐户很容易。在大多数用例中,保护您作为下一个乔治·奥威尔的身份就足够了。Facebook / Instagram / Twitter / LinkedIn / TikTok / Snapchat / Reddit/… 但是,其中绝大多数都是匿名的,您可以轻松地由当地警察(OSINT中的随机人员)追溯到其真实身份5 (开源智能)社区和巨魔6 在4chan7。

这是一件好事,因为大多数罪犯/巨魔都不精通技术,通常会很容易地被识别。但这也是一件可怕的事情,因为大多数政治异见人士,人权活动家和举报人也可以很容易地被追踪。

本指南旨在介绍各种去匿名化技术,跟踪技术,ID验证技术以及创建和维护的可选指南 合理,真实 在线匿名身份,包括社交媒体帐户,可以安全地进行。这包括主流平台,而不仅仅是隐私友好平台。

重要的是要了解本指南的目的是匿名,而不仅仅是隐私,但是您在此处找到的许多指南也将帮助您改善隐私和安全性 即使您对匿名性不感兴趣。用于隐私,安全性和匿名性的技术和工具存在重要重叠,但在某些时候有所不同:

隐私是关于知道您是谁但不知道自己在做什么的人。

匿名是关于人们知道您在做什么但不知道您是谁 8。

(插图来自9)

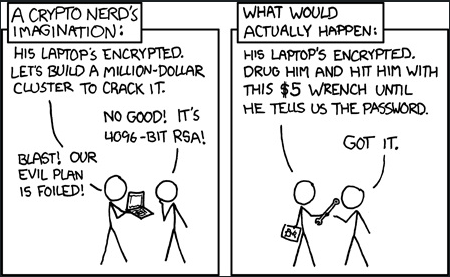

如果他们正在寻找您,本指南是否可以帮助您保护自己免受NSA,FSB,Mark Zuckerberg或Mossad的侵害? 可能不是......Mossad会做“ Mossad的事情” 10 无论您多么努力地躲藏起来,都可能会找到您11。

您必须考虑您的威胁模型12 在进一步之前。

( Randall Munroe的插图,xkcd.com,根据CC BY-NC 2.5 )许可

本指南是否可以帮助您保护自己的隐私免受Bellingcat等OSINT研究人员的侵害13, 多辛14 巨魔在4chan15, 以及其他无法访问NSA工具箱的人? 更有可能。我们不确定4chan。

这是本指南的基本简化威胁模型:

(请注意,詹姆斯·米肯斯(James Mickens)于2014年发表的出色文章“《我们的世界》 ”中引用了“神奇的护身符/潜艇/假死”笑话。10)

免责声明:撇开笑话(魔术护身符...)。当然,也有减轻对此类先进和熟练对手的攻击的高级方法,但这些方法不在本指南的范围之内。了解本指南威胁模型的局限性至关重要。因此, 本指南的大小不会增加一倍,无法帮助那些高级的缓解措施,因为这太复杂了,并且需要极高的知识和技能水平,这是无法期望的 本指南的目标受众。

EFF提供了一些安全方案,可以根据您的活动考虑这些方案。尽管其中一些技巧可能不在本指南的范围之内(更多是关于隐私而不是匿名),但它们仍然值得作为示例阅读。看 https://ssd.eff.org/en/module-categories/security-scenarios [Archive.org]。

如果您想更深入地了解威胁建模,请参阅 附录B3:威胁建模资源。

您可能会认为本指南没有合法用途,但有很多16’17’18’19’20’21’22 如:

逃避在线审查23

逃避在线压迫

逃避在线缠扰,Doxxing和骚扰

逃避在线非法政府监视

匿名在线吹口哨

匿名在线行动主义

匿名在线新闻

匿名在线法律实践

匿名在线学术活动(例如,访问此类资源被阻止的科学研究)。请参阅下面的注释。

…

本指南对那些人充满希望 善意的人 谁可能知识不足,无法考虑在线匿名和隐私的大局。

最后,使用它会自担风险。这里的任何内容都不是法律建议,使用前应验证是否符合当地法律(IANAL24)。“信任但验证”25 您自己所有的信息(甚至更好,“永远不要信任,请始终验证”26)。我们强烈建议您告知自己,如有疑问,请随时使用外部来源检查本指南中的任何信息。请向我们报告您发现的任何错误,因为我们欢迎批评。甚至严厉但合理的批评也受到欢迎,并将导致尽快进行必要的更正。

了解一些信息如何导致您返回以及如何减轻某些信息的一些基础知识:

除了浏览器Cookie和广告,电子邮件和电话号码外,还有许多跟踪方法。而且,如果您认为只有Mossad或NSA / FSB可以找到您,那您就错了。

首先,您还可以考虑这些有关隐私和安全的更一般的资源来学习更多基础知识:

请注意,这些网站可能包含会员/赞助的内容和/或商品。本指南不认可,也不由任何商业实体以任何方式赞助。

如果您跳过了这些内容,那么您仍然应该考虑从Techlore Go Incognito项目中查看此YouTube播放列表(https://github.com/techlore-official/go-incognito [Archive.org])作为介绍,然后再继续: https://www.youtube.com/playlist?list=PL3KeV6Ui_4CayDGHw64OFXEPHgXLkrtJO [Invidious]。本指南将涵盖此播放列表视频中的许多主题,并提供更多详细信息和参考以及该系列中未涵盖的一些附加主题。只需2或3个小时即可观看所有内容。

现在,这里列出了可以跟踪和解名化的许多方法中的一些非详尽列表:

您的网络:

您的IP地址:

免责声明:整个段落都是关于面向公众的Internet IP,而不是本地网络IP。

您的IP地址27 是您可以被跟踪的最著名和最明显的方式。该IP是您在源头使用的IP。这是您连接到互联网的地方。该IP通常由您的ISP(Internet服务提供商)(xDSL,移动,电缆,光纤,咖啡厅,酒吧,朋友,邻居)提供。大多数国家都有数据保留规定28该任务保留谁在特定时间/日期使用IP长达数年或无限期的日志。您的ISP可以告诉第三方,您在事实发生后的特定日期和时间使用了特定的IP。如果该IP(原始IP)由于任何原因在任何时候泄漏,则可以直接用于跟踪您。在许多国家/地区,如果不向提供商提供某种形式的标识(地址,ID,真实姓名,电子邮件...),您将无法访问Internet。

不用说,大多数平台(例如社交网络)也将保留(有时无限期)您用于注册并登录其服务的IP地址。

以下是一些在线资源,可用于查找有关当前信息 公共知识产权 现在:

找到您的IP:

https://www.dnsleaktest.com/ (奖金,请检查您的IP是否有DNS泄漏)

查找您的IP位置或任何IP的位置:

查找IP是“可疑”(在黑名单中)还是在某些公共资源上下载了“事物”:

https://iknowwhatyoudownload.com (将其与一粒盐一起食用,它可能不会显示任何有趣的内容,并且数据源有限。这比任何严肃的事情都更有趣。)

IP的注册信息(很可能是您的ISP或您连接的ISP,他们很可能随时知道谁在使用该IP):

检查IP上的开放服务或开放设备(尤其是智能设备泄漏时):

- https://www.shodan.io/host/185.220.101.134 (用IP或任何其他IP替换IP,或在搜索框中进行更改,此示例IP是Tor Exit节点)

各种检查IP的工具,例如块列表检查器等:

您想知道您是否通过Tor连接吗?

由于这些原因,您将需要混淆并隐藏该原始IP(与您的身份相关的IP),或者通过多种方式将其隐藏:

请注意,不幸的是,这些解决方案并不完美,您将遇到性能问题31。

所有这些将在本指南的后面进行说明。

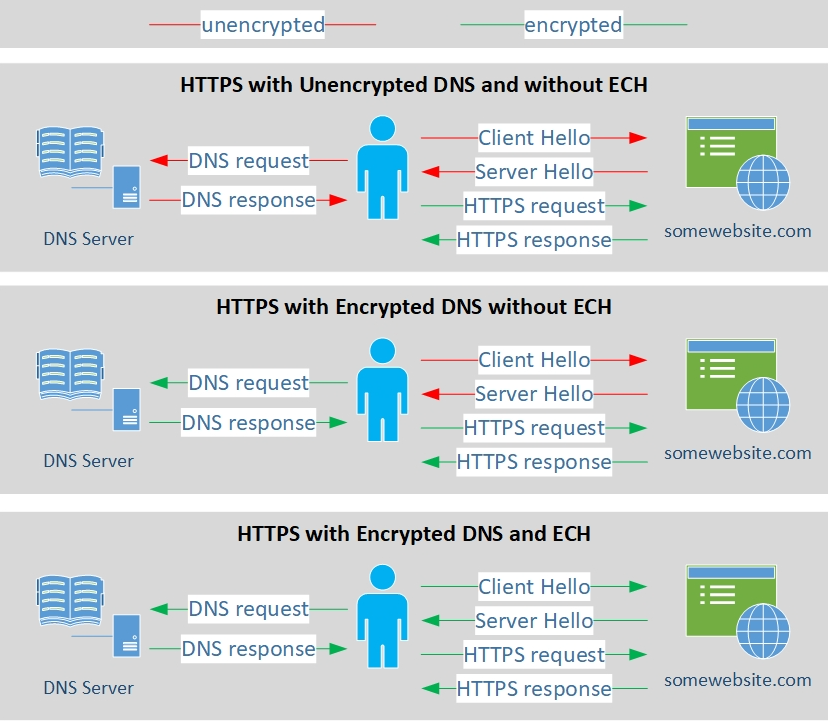

您的DNS和IP请求:

DNS代表“域名系统”32 并且是您的浏览器(和其他应用程序)用于查找服务的IP地址的服务。这是一个庞大的“联系人列表”(针对老年人的电话簿),其工作方式类似于询问其名称并返回要呼叫的号码。除非它返回IP。

每次您的浏览器希望通过www.google.com访问某些服务(例如Google)时。您的浏览器(Chrome或Firefox)将查询DNS服务以查找Google Web服务器的IP地址。

这是一段视频,直观地解释了DNS是否已经迷路了: https://www.youtube.com/watch?v=vrxwXXytEuI [Invidious]

通常,DNS服务由您的ISP提供,并由您连接的网络自动配置。此DNS服务也可能受数据保留法规的约束,或者仅出于其他原因(例如,出于广告目的收集数据)而保留日志。因此,该ISP仅通过查看那些可以反过来提供给对手的日志,就可以告诉您您在网上所做的一切。方便地,这也是许多对手通过使用DNS阻止来应用审查或父母控制的最简单方法33。提供的DNS服务器将为您提供某些网站的地址(与真实地址不同)(例如将thepiratebay.org重定向到某些政府网站)。这种阻止在世界范围内广泛应用于某些站点34。

使用私人DNS服务或您自己的DNS服务可以缓解这些问题, 但另一个问题是,默认情况下,大多数DNS请求仍以清晰的文本(未加密)通过网络发送。即使您在隐身窗口中浏览PornHub,使用HTTPS并使用私有DNS服务, 您的浏览器向某些DNS服务器发送清晰的文本未加密的DNS请求的可能性非常高,这些请求基本上是“,那么www.pornhub.com的IP地址是什么?”。

由于未加密,因此您的ISP和/或任何其他对手仍然可以拦截(使用中间人攻击35)您的请求将知道并可能记录您的IP正在寻找的内容。即使您使用的是私有DNS,相同的ISP也可以篡改DNS响应。使私人DNS服务的使用无用。

另外,许多设备和应用程序将使用硬编码的DNS服务器,从而绕过您可以设置的任何系统设置。例如,大多数(70%)智能电视和很大一部分(46%)游戏机就是这种情况36。对于这些设备,您将不得不强制它们37 停止使用其硬编码的DNS服务,这可能会使它们停止正常工作。

解决方案是使用DoH(HTTPS上的DNS)使用加密的DNS38),DoT(TLS上的DNS39)带有私有DNS服务器(可以使用pi-hole之类的解决方案在本地自行托管)40, 使用nextdns.io之类的解决方案或使用VPN提供商或Tor网络提供的解决方案进行远程托管)。这应该可以防止您的ISP或某些中间人窥探您的请求......除非可能没有。

中间的小免责声明: 即使在本节中多次提及该指南以进行技术理解,本指南也不一定认可或推荐Cloudflare服务。

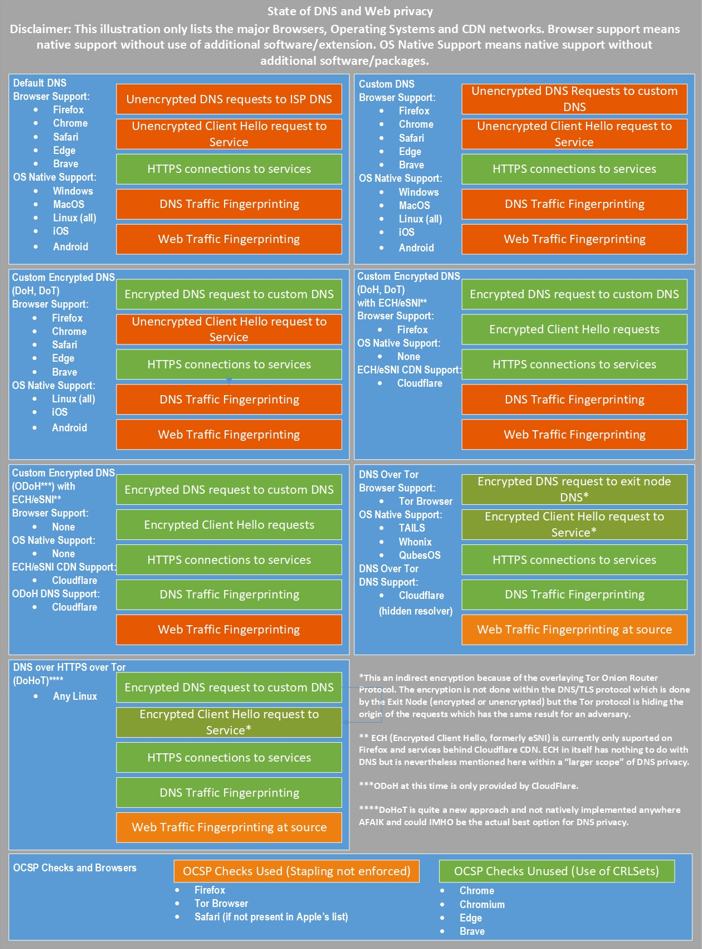

不幸的是,大多数浏览器(其中包括Chrome / Brave)中大多数HTTPS连接中使用的TLS协议将再次通过SNI泄漏域名41 握手(可以在Cloudflare处检查: https://www.cloudflare.com/ssl/encrypted-sni/ [Archive.org] )。截至本指南的撰写,只有基于Firefox的浏览器支持ECH(加密客户端Hello42 以前称为eSNI43)在某些网站上,这些网站将端到端加密所有内容(除了在TLS /上使用安全的私有DNS之外)/HTTPS),并允许您隐藏来自第三方的DNS请求44。 而且默认情况下也不会启用此选项,因此您必须自己启用它。

除了有限的浏览器支持外,只有Web服务和CDN45 在此阶段支持Cloudflare CDN支持ECH / eSNI46。这意味着大多数主流平台(如本指南的撰写)不支持ECH和eSNI,例如:

亚马逊(包括AWS,Twitch ...)

Microsoft(包括Azure,OneDrive,Outlook,Office 365 ...)

Google(包括Gmail,Google云...)

苹果(包括iCloud,iMessage ...)

Reddit

YouTube

Facebook

Instagram

Twitter

吉特胡布

…

一些国家喜欢俄罗斯47 和中国48 可能会(尽管文章未经验证)在网络级别阻止ECH / eSNI握手,以允许监听并防止绕过审查制度。这意味着,如果您不允许服务查看其含义,则将无法与服务建立HTTPS连接。

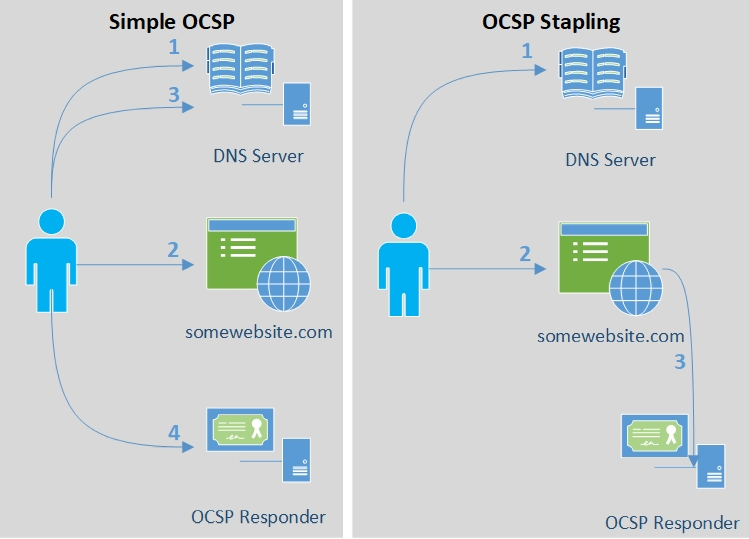

问题不止于此。HTTPS TLS验证的一部分称为OCSP49 基于Firefox的浏览器使用的此协议将以您正在访问的网站证书的序列号的形式泄漏元数据。然后,对手可以通过匹配证书编号轻松找到您要访问的网站50。通过使用OCSP装订可以缓解此问题51。不幸的是,在Firefox / Tor浏览器中已启用,但默认情况下未执行。但是,您正在访问的网站也必须支持它,而不是全部。另一方面,基于铬的浏览器使用称为CRLSets的不同系统52’53 可以说更好。

以下是各种浏览器在OCSP中的行为列表: https://www.ssl.com/blogs/how-do-browsers-handle-revoked-ssl-tls-certificates/ [Archive.org]

这是您在基于Firefox的浏览器上可能遇到的问题的示例:

最后,即使您使用具有ECH / eSNI支持和OCSP装订的自定义加密DNS服务器(DoH或DoT),也可能还不够,因为流量分析研究54 已经表明,仍然可以可靠地指纹识别并阻止不需要的请求。在最近的研究中,只有Tor上的DNS能够显示有效的DNS隐私,但即使如此,仍然可以通过其他方式击败(请参阅 您的匿名Tor / VPN流量)。

人们还可以决定使用Tor Hidden DNS服务或ODoH(HTTPS上的DNS异常)55)以进一步增加隐私/匿名性,但 不幸的是, 据我们所知,这些方法仅在撰写本文时由Cloudflare提供(https://blog.cloudflare.com/welcome-hidden-resolver/ [Archive.org], https://blog.cloudflare.com/oblivious-dns/ [Archive.org])。这些是可行且合理安全的技术选择,但是无论您是否要使用Cloudflare,也有道德选择(尽管某些研究人员存在风险)56)。

请注意,Oblivious DNS解决了一个窃听者,该对手窃听了此处列出的一种连接,但并非全部。它没有解决可以窃听许多或所有这些联系的全球被动对手(GPA):

- 客户端解析器和递归解析器之间的流量

- 递归解析器和ODNS解析器

- ODNS解析器和权威服务器。

最后,还有一种称为DoHoT的新可能性,它代表HTTPS上的DNS,而不是Tor,这也可能进一步增加您的隐私/匿名性,如果您对Linux更熟练,可以考虑使用。看 https://github.com/alecmuffett/dohot [Archive.org]。本指南在现阶段将无济于事,但可能很快就会到来。

这是一个插图,根据我们当前的知识显示了DNS和HTTPS隐私的当前状态。

至于您的日常使用(不敏感), 请记住,到目前为止,只有基于Firefox的浏览器支持ECH(以前称为eSNI),并且在此阶段仅对托管在Cloudflare CDN后面的网站有用。如果您更喜欢基于Chrome的版本(由于某些更好的集成功能(例如即时翻译),对于某些人来说这是可以理解的), 然后,我们建议使用Brave代替它,它支持所有Chrome扩展程序,并提供比Chrome更好的隐私。

但是这个故事并没有就此止步。现在,因为毕竟,即使您加密了DNS并使用了所有可能的缓解措施。对任何服务器的简单IP请求都可能使对手仍然检测到您正在访问的网站。这仅仅是因为大多数网站都具有与之绑定的唯一IP,如下所示: https://blog.apnic.net/2019/08/23/what-can-you-learn-from-an-ip-address/ [Archive.org]。这意味着对手可以创建已知网站的数据集,例如包括其IP,然后将该数据集与您要求的IP匹配。在大多数情况下,这将导致您访问的网站正确猜测。这意味着尽管OCSP装订,尽管使用了ECH / eSNI,尽管使用了加密的DNS,但对手仍然可以猜测您正在访问的网站。

因此,为了缓解所有这些问题(尽可能做到最好),本指南稍后将推荐两种解决方案:使用Tor和虚拟化(请参阅 附录W:虚拟化)VPN over Tor解决方案的多层解决方案(Tor上的VPN上的DNS或TOR上的DNS)。还将说明其他选项(Tor over VPN,仅VPN,No Tor / VPN),但建议较少。

启用RFID的设备:

RFID代表射频识别57, 它是用于非接触式支付和各种识别系统的技术。当然,您的智能手机就是这些设备之一,并且通过NFC具有RFID非接触式支付功能58。与其他所有内容一样,此类功能可用于各种参与者的跟踪。

但不幸的是,这并不限于智能手机,并且您可能一直随身携带一定数量的启用RFID的设备,例如:

您的非接触式信用卡/借记卡

您的商店会员卡

您的交通支付卡

您与工作有关的访问卡

你的车钥匙

您的身份证或驾驶执照

你的护照

对象/衣服上的价格/防盗标签

…

尽管所有这些都不能用于从远程在线对手中取消匿名,但是如果知道您在特定时间的大概位置,则可以使用它们来缩小搜索范围。例如,您不能排除某些商店会有效扫描(并记录)穿过门的所有RFID芯片。他们可能正在寻找会员卡,但在此过程中也会记录其他人。这样的RFID标签可以追溯到您的身份并允许取消匿名。

维基百科上的更多信息: https://en.wikipedia.org/wiki/Radio-frequency_identification#Security_concerns [无智慧] [ Archive.org ] 和 https://en.wikipedia.org/wiki/Radio-frequency_identification#Privacy [无智慧] [ Archive.org ]

减轻此问题的唯一方法是,您没有RFID标签,或者使用一种法拉第笼子再次屏蔽它们。您还可以使用专门阻止RFID通信的专用钱包/小袋。其中许多现在由Samsonite等知名品牌制造59。进行敏感活动时,请勿携带此类RFID设备。

您周围的Wi-Fi和蓝牙设备:

地理位置不仅可以通过使用移动天线三角测量来完成。也可以使用您周围的Wi-Fi和蓝牙设备来完成。Google(Android)等操作系统制造商60)和苹果(IOS61)维护大多数Wi-Fi接入点,蓝牙设备及其位置的便捷数据库。当您的Android智能手机或iPhone处于打开状态(而不是处于平面模式)时,它将主动扫描(除非您在设置中专门禁用此功能)Wi-Fi接入点, 以及您周围的蓝牙设备,并且比使用GPS时能够更精确地定位您。

然后,可以将这种主动且连续的探测作为遥测的一部分发送回Google / Apple / Microsoft。问题在于此探测是唯一的,可用于唯一标识用户并跟踪该用户。例如,商店可以使用此技术对客户进行指纹识别,包括他们何时返回,在商店中的去向以及在特定位置停留多长时间。有几篇论文62’63 和文章64 深入描述此问题。

即使GPS关闭,这也使他们能够提供准确的位置,但也使他们能够方便地记录世界各地的所有Wi-Fi蓝牙设备。然后他们可以或第三方访问以进行跟踪。

注意:如果您拥有Android智能手机,无论您做什么,Google都可能知道它在哪里。您不能真正信任设置。整个操作系统由需要您数据的公司构建。请记住,如果它是免费的,那么您就是产品。

但这不是所有这些Wi-Fi接入点都能做的。最近开发的技术人员甚至可以允许某人仅根据无线电干扰来准确跟踪您的运动。这意味着可以根据通过的无线电信号跟踪房间/建筑物内的运动。这似乎是锡箔帽子阴谋论的主张,但以下是参考文献65 演示展示了这项技术在起作用: http://rfpose.csail.mit.edu/ [Archive.org] 和这里的视频: https://www.youtube.com/watch?v=HgDdaMy8KNE [Invidious]

其他研究人员找到了一种仅使用Wi-Fi对定义空间中的人员进行计数的方法,请参见 https://www.news.ucsb.edu/2021/020392/dont-fidget-wifi-will-count-you [Archive.org]

因此,您可以想象许多此类技术的用例,例如记录谁进入特定的建筑物/办公室(酒店,医院, 或使馆),然后发现谁与谁见面,从而从外部跟踪他们。即使他们没有智能手机。

同样,只有在充当法拉第笼子的房间/建筑物中才能缓解此类问题。

这是另一款正在使用的相同技术的视频: https://www.youtube.com/watch?v=FDZ39h-kCS8 [Invidious]

您对此无能为力。除了首先无法识别。

恶意/恶意Wi-Fi接入点:

至少自2008年以来,这些工具已使用称为“ Jasager ”的攻击66 任何人都可以使用自建工具或使用市售设备(例如Wi-Fi Pineapple)来完成67。

以下是一些说明该主题的更多信息的视频:

YouTube,Hak5,Wi-Fi菠萝Mark VII https://www.youtube.com/watch?v=7v3JR4Wlw4Q [Invidious]

这些设备可以装在一个小袋子中,并且可以接管其范围内任何地方的Wi-Fi环境。例如,酒吧/餐厅/咖啡厅/酒店大堂。这些设备可以迫使Wi-Fi客户端断开与当前Wi-Fi的连接(使用取消身份验证,取消关联攻击)68),同时在同一位置欺骗普通的Wi-Fi网络。他们将继续执行此攻击,直到您的计算机,或者您决定尝试连接到流氓AP。

然后,这些设备可以模拟专属门户69 布局与您尝试访问的Wi-Fi完全相同(例如,机场Wi-Fi注册门户)。或者他们可以为您提供不受限制的访问互联网,而他们自己将从同一地方获得。

通过Rogue AP连接后,该AP将能够执行各种中间人攻击,以对您的流量进行分析。这些可能是恶意重定向或简单的流量嗅探。然后,这些可以轻松地识别任何尝试连接到VPN服务器或Tor网络的客户端。

当您知道要取消匿名的人在一个拥挤的地方,但您不知道谁时,这可能会很有用。尽管使用了HTTPS,DoT,DoH,ODoH,VPN, 或Tor使用DNS部分中上述的流量分析。

这些还可以用于精心制作和服务高级网络钓鱼网页,这些网页可以收集您的凭据或尝试使您安装恶意证书,以使他们看到您的加密流量。

如何减轻这些? 如果您确实连接到公共Wi-Fi接入点,请使用Tor, 或使用VPN,然后使用Tor(通过VPN的Tor)甚至(通过Tor的VPN)来混淆流氓AP在仍在使用时的流量。

您的匿名Tor / VPN流量:

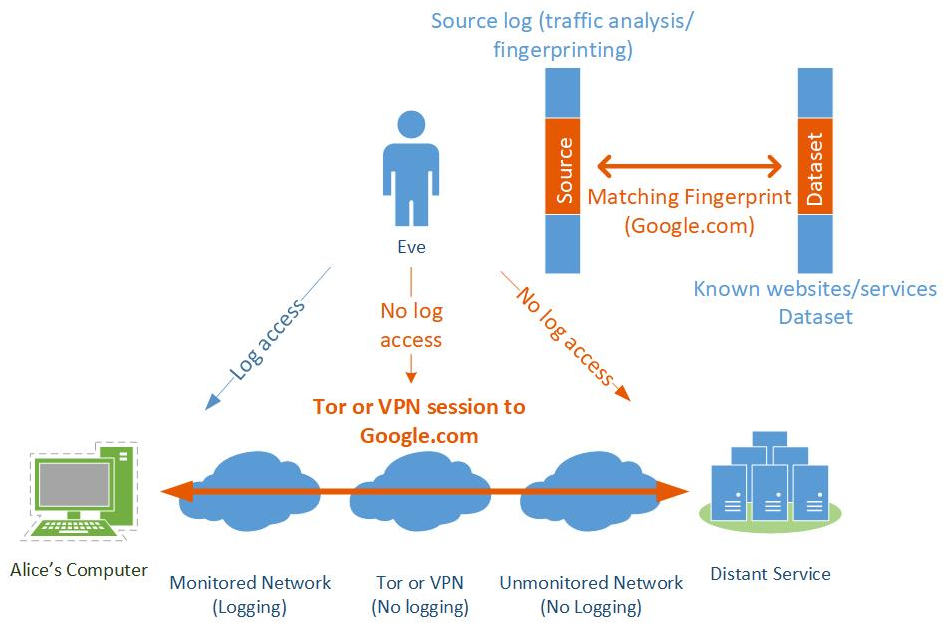

Tor和VPN不是银弹。多年来,已经开发并研究了许多先进技术,以取消加密的Tor流量的匿名化70。这些技术大多数是相关攻击,它们将以一种或另一种方式将您的网络流量与日志或数据集相关联。以下是一些示例:

- 相关指纹攻击: 如下图所示(简化),此攻击将根据对加密流量的分析来对加密的Tor流量(例如您访问的网站)进行指纹识别,而无需对其进行解密。其中一些方法可以成功率达到96 在封闭的世界中。这些方法在真正的开放世界环境中的功效 尚未得到证明,并且可能需要巨大的资源计算能力,这使得在不久的将来本地对手不太可能使用这种技术。 但是,假设高级且可能是全球性的对手可以使用这种技术来访问您的源网络来确定您的某些活动。几篇研究论文中描述了这些攻击的例子71’72’73 以及它们的局限性74。Tor Project本身发表了一篇有关这些攻击的文章,但有一些缓解措施: https://blog.torproject.org/new-low-cost-traffic-analysis-attacks-mitigations [Archive.org]。

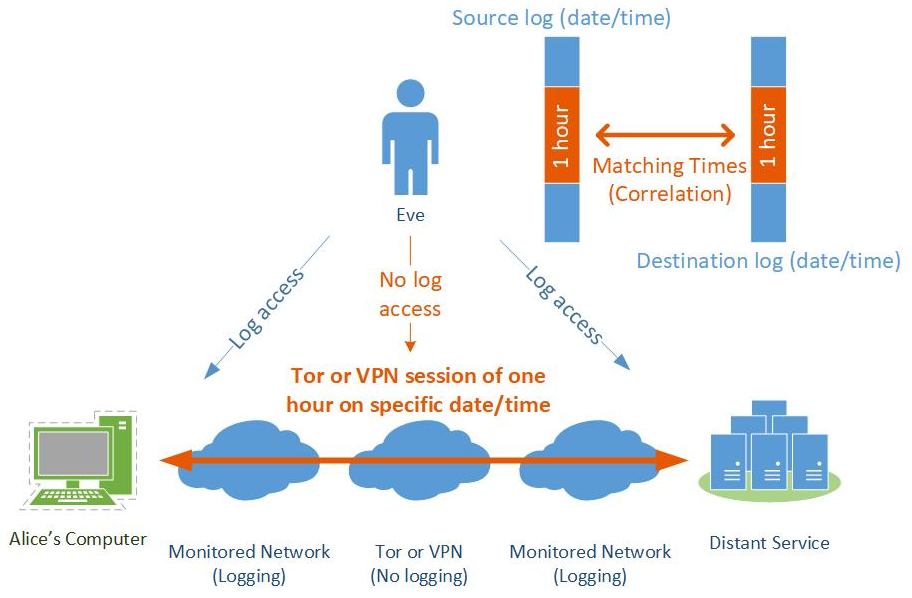

- 相关计时攻击: 如下图所示(简化),可以访问网络连接日志(例如IP或DNS, 请记住,大多数VPN服务器和大多数Tor节点是已知的并公开列出的),并且目的地可以关联时间以取消匿名化您,而无需访问Tor 或介于两者之间的VPN网络。联邦调查局(FBI)在2013年对该技术进行了真正的用例,以取消匿名化75 哈佛大学的炸弹威胁骗局。

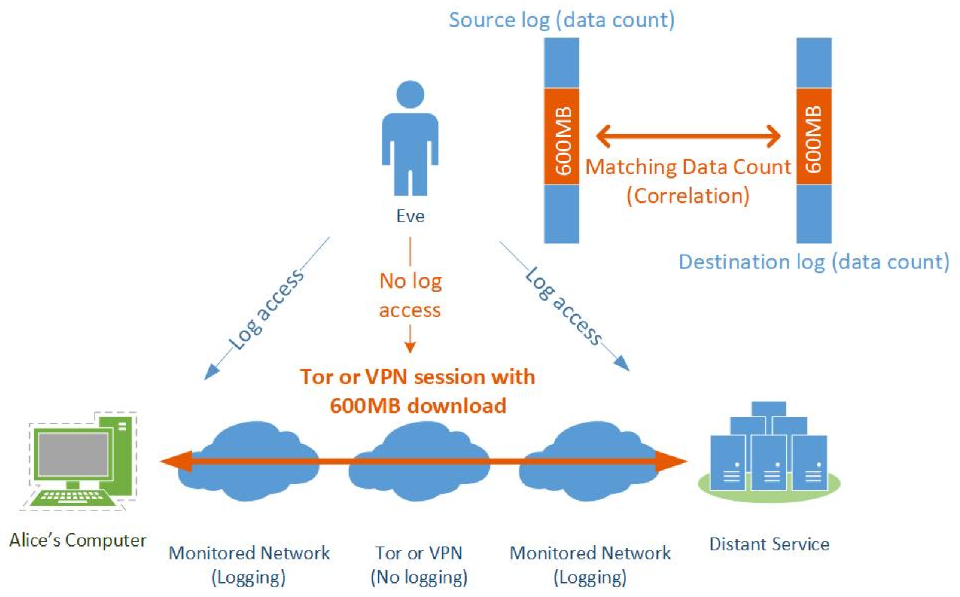

- 相关计数攻击: 如下图所示(简化), 无法访问详细连接日志(看不到您使用Tor或Netflix)但有权访问数据计数日志的对手可能会看到您已在以下位置下载了600MB 与目标上载600MB相匹配的特定时间/日期。随着时间的流逝,这种相关性可用于取消匿名。

有一些方法可以减轻这些影响,例如:

请勿使用Tor / VPN访问与目标服务位于同一网络(ISP)上的服务。例如,请勿从大学网络连接到Tor以匿名访问大学服务。相反,请使用无法由对手轻松关联的不同源点(例如公共Wi-Fi)。

请勿从明显受到严格监控的网络(例如公司/政府网络),而是尝试找到不受监视的网络,例如公共Wi-Fi或住宅Wi-Fi。

考虑使用多层(例如,本指南稍后将建议的内容: VPN over Tor),以便对手可能能够看到有人通过Tor连接到该服务,但由于您已连接,因此无法看到它是您 到VPN而不是Tor网络。

再次意识到,这可能不足以对抗有动力的全球对手76 广泛获得全球大规模监视。这样的对手无论身在何处都可以访问日志,并可以使用它们来取消匿名。通常,这些攻击是所谓的Sybil攻击的一部分77。这些对手不在本指南的范围之内。

还请注意,本指南中描述的所有其他方法(例如行为分析)也可以用于间接地使Tor用户非匿名化(请参见进一步 您的数字指纹,足迹和在线行为)。

我也强烈建议您阅读这份关于Tor上最著名攻击矢量的很好,完整和彻底的(和更详细的)指南: https://github.com/Attacks-on-Tor/Attacks-on-Tor [ Archive.org ] 以及最近的研究出版物 https://www.researchgate.net/publication/323627387_Shedding_Light_on_the_Dark_Corners_of_the_Internet_A_Survey_of_Tor_Research [ Archive.org ]

以及这一系列出色的博客文章: https://www.hackerfactor.com/blog/index.php?/archives/906-Tor-0day-The-Management-Vulnerability.html [ Archive.org ]

最近,在Tor网络上尝试了其中一种攻击,此处提供了更多信息: https://arstechnica.com/information-technology/2014/07/active-attack-on-tor-network-tried-to-decloak-users-for-five-months/ [Archive.org]

最后,请记住,使用Tor已经被认为是可疑活动78, 并且某些人可能认为其使用是恶意的79。

本指南稍后将通过从一开始就更改您的来源(例如使用公共Wi-Fi)来建议对此类攻击进行一些缓解。请记住,此类攻击通常由技术娴熟,资源丰富且积极进取的对手进行,并且不在本指南的范围之内。还建议您了解情报机构执行的实际相关攻击: https://officercia.mirror.xyz/WeAilwJ9V4GIVUkYa7WwBwV2II9dYwpdPTp3fNsPFjo [Archive.org]

免责声明:还应注意,Tor并非旨在防止全球对手。有关更多信息,请参见 https://svn-archive.torproject.org/svn/projects/design-paper/tor-design.pdf [Archive.org] 特别是“第3部分。设计目标和假设。”。

即使离线也可以跟踪某些设备:

您已经在动作/间谍/科幻电影和表演中看到了这一点,主角总是卸下手机的电池以确保无法使用。大多数人会认为这太过分了。好吧,不幸的是,不,至少对于某些设备而言,这已经成为事实:

即使使用蓝牙低能耗离线,此类设备仍将继续向附近的设备广播身份信息84。他们无法直接访问未连接到Internet (的设备,而是使用BLE通过附近的其他设备查找它们85。他们正在使用点对点短程蓝牙通信通过附近的在线设备广播其状态。

他们现在可以找到此类设备并将位置保存在某个数据库中,然后第三方或他们自己可以用于各种目的(,包括分析,广告或证据/情报收集)。

TLDR:进行敏感活动时,请勿随身携带此类设备。

您的硬件标识符:

您的IMEI和IMSI (,以及您的电话号码):

IMEI(国际移动设备身份86)和IMSI(国际移动用户身份)87)是由手机制造商和手机运营商创建的唯一数字。

IMEI直接绑定到您正在使用的手机上。该号码由手机运营商知道和跟踪,并由制造商知道。每次您的手机连接到移动网络时,它将与IMSI一起在网络上注册IMEI(如果插入了SIM卡,则甚至不需要)。许多应用程序也使用它(例如,在Android上滥用电话权限的银行应用程序88)和用于识别设备的智能手机操作系统(Android / IOS)89。这是可能的,但很困难(在许多司法管辖区并非非法)90)在手机上更改IMEI,但找到并购买一些旧的(工作)燃烧器手机只需几欧元(可能会更容易且便宜 请记住,在跳蚤市场或一些随机的小商店中的)。

IMSI直接与您正在使用的移动订阅或预付费计划相关,并由您的移动提供商与您的电话号码相关。IMSI直接在SIM卡上硬编码,无法更改。请记住,每当您的手机连接到移动网络时,它还将与IMEI一起在网络上注册IMSI。与IMEI一样,某些应用程序和智能手机操作系统也正在使用IMSI进行识别,并且正在对其进行跟踪。例如,欧盟中的一些国家/地区维护着IMEI / IMSI协会的数据库,以便通过执法部门轻松查询。

如今,赠送您的(真实)电话号码与赠送您的社会保险号/护照ID /国民ID相同或更好。

IMEI和IMSI可以通过至少六种方式追溯到您:

移动运营商订户日志通常会将IMEI与IMSI及其订户信息数据库一起存储。如果您使用预付费的匿名SIM卡(匿名IMSI,但具有已知的IMEI), 如果您之前使用其他SIM卡(不同的匿名IMSI但相同的已知IMEI)使用该手机,他们可能会看到该手机属于您。

移动操作员天线日志将方便地保留哪个IMEI的日志。IMSI还保留一些连接数据。他们知道并记录例如具有此IMEI / IMSI组合的手机连接到一组移动天线,以及每个天线的信号功能如何, 允许轻松进行信号的三角剖分/地理位置定位。他们还知道哪些其他电话(例如您的真实电话)同时连接到具有相同信号的同一天线。这使得可以精确地知道此“刻录机电话”始终在同一位置/时间比其他“已知电话”的时间长,该时间在每次使用刻录机电话时都会显示。各种第三方可以/可以使用此信息来精确地定位/跟踪您91’92。

如果电话是以非匿名方式购买的,则电话制造商可以使用IMEI追溯电话的销售。实际上,他们将拥有每笔电话销售(包括序列号和IMEI)的日志,并将其出售给哪个商店/个人。而且,如果您使用的是在线购买的电话(或从认识您的人那里购买)。可以使用该信息追溯到您。即使他们在CCTV上找不到您93 然后您用现金购买了电话,他们仍然可以找到当时(在那家商店)那里的其他电话(您口袋里的真实电话)/使用天线日志的日期。

IMSI也可以用来找到您,因为大多数国家/地区现在要求客户在购买SIM卡(订阅或预付费)时提供ID。然后,IMSI与卡购买者的身份相关。在仍然可以用现金购买SIM卡的国家(例如英国),他们仍然知道在何处(哪家商店)购买SIM卡以及何时购买。然后,此信息可用于从商店本身检索信息(例如IMEI案例的CCTV录像)。或者再次,天线日志也可用于找出销售时还有哪部手机。

智能手机操作系统制造商(适用于Android / IO的Google / Apple)还将IMEI / IMSI标识的日志与Google / Apple帐户以及哪个用户一直在使用它们。他们也可以追溯电话的历史以及过去与电话相关的帐户94。

对您的电话号码感兴趣的全球政府机构可以并且确实可以使用95 称为“ IMSI捕手”的特殊设备96 像黄貂鱼97 或最近的Nyxcell98。这些设备可以冒充(欺骗)手机天线,并强制特定的IMSI(您的手机)连接到该手机以访问手机网络。一旦这样做,他们将能够使用各种MITM35 (中间人攻击),这将使他们:

点击您的电话(语音通话和短信)。

嗅探并检查您的数据流量。

在不控制手机的情况下冒充您的电话号码。

…

这也是有关此主题的良好YouTube视频:DEFCON安全模式-Cooper Quintin-实时检测假4G基站 https://www.youtube.com/watch?v=siCk4pGGcqA [Invidious]

由于这些原因,获得专用的匿名电话号码和/至关重要/或带有现金购买的预付费SIM卡的匿名刻录机电话,该SIM卡不会以任何方式(过去或现在)与您进行敏感活动。也可以从接受Monero等匿名加密货币的免费和付费在线服务中获得匿名预付费但最好专用号码。在此处获取更多实用指导: 获取匿名电话号码。

虽然有一些智能手机制造商,例如Purism的Librem系列99 声称要记住您的隐私的人,他们仍然不允许IMEI随机化,我们认为这是此类制造商应提供的关键反跟踪功能。虽然此措施不会阻止SIM卡中的IMSI跟踪, 它至少允许您保留相同的“刻录机电话”,并且仅切换SIM卡,而不必为了隐私而同时切换两者。

您的Wi-Fi或以太网MAC地址:

MAC地址100 是与您的物理网络接口(有线以太网或Wi-Fi)绑定的唯一标识符,如果它不是随机的,当然可以用于跟踪您。与IMEI一样,计算机和网卡的制造商通常会保留其销售记录(通常包括序列号,IMEI,Mac地址等), …),他们有可能再次跟踪具有相关MAC地址的计算机在何时何地出售以及向谁出售。即使您在超市用现金购买了它,超市可能仍然有闭路电视(或那家商店外的闭路电视),而且时间/销售日期可用于查找当时使用Mobile Provider天线日志(IMEI / IMSI)的人。

操作系统制造商( Google / Microsoft / Apple )还将设备日志及其MAC地址保存在其日志中,以进行设备标识(查找我的设备类型服务,例如)。Apple可以告诉具有此特定MAC地址的MacBook之前已绑定到特定的Apple帐户。也许是您决定使用MacBook进行敏感活动之前的。也许是出售给您的其他用户,但会记住出售时的电子邮件/号码。

您的家庭路由器/ Wi-Fi接入点会保留Wi-Fi上注册的设备日志,也可以访问这些日志以找出谁在使用您的Wi-Fi。有时,ISP可以远程(并静默)来完成此操作,具体取决于该路由器/ISP “远程管理Wi-Fi接入点”,当他们向客户提供路由器(时,情况通常如此。

一些商业设备将保留出于各种目的(例如道路拥堵)漫游的MAC地址的记录101。

因此,再次重要的是不要在进行敏感活动的时间/地点随身携带手机。如果您使用自己的笔记本电脑,那么至关重要的是将MAC地址(和蓝牙地址)隐藏在您使用的任何地方,并格外小心,不要泄漏任何信息。值得庆幸的是,许多最近的操作系统现在都具有或允许随机化MAC地址(Android,IOS,Linux和Windows 10/11) 值得注意的是,macOS即使在最新的Big Sur版本中也不支持此功能。

您的Bluetooth MAC地址:

您的Bluetooth MAC与早期的MAC地址相同,只是用于Bluetooth。同样,它可以用于跟踪您,因为制造商和操作系统制造商会保留此类信息的日志。它可以绑定到销售地点/时间/日期或帐户,然后可用于跟踪此类信息,商店帐单信息,CCTV, 或移动天线相关记录。

操作系统已采取保护措施将这些地址随机化,但仍存在漏洞102。

因此,除非确实需要,否则应尽可能在BIOS / UEFI设置中或在其他操作系统中完全禁用蓝牙。

在Windows 10上,您将需要禁用并启用设备管理器本身中的蓝牙设备,以强制将地址随机化以供下次使用并防止跟踪。

通常,与MAC地址相比,这应该不是太大的问题。BT地址经常被随机化。

您的CPU:

所有现代CPU103 现在正在集成隐藏的管理平台,例如现在臭名昭著的英特尔管理引擎104 和AMD平台安全处理器105。

这些管理平台是小型操作系统,只要它们具有功能,它们就可以直接在CPU上运行。这些系统可以完全访问您的计算机网络,并且对手可以访问这些系统,以各种方式(例如,使用直接访问或使用恶意软件)对您进行匿名化,如下所示 这个启发性的视频:BlackHat,如何破解关闭的计算机或在Intel管理引擎中运行未签名的代码 https://www.youtube.com/watch?v=9fhNokIgBMU [Invidious]。

这些过去已经受到多个安全漏洞的影响106 允许恶意软件获得对目标系统的控制。包括EFF和Libreboot在内的许多隐私参与者也指控这些是任何系统的后门107。

有一些不太简单的方法108 在某些CPU上禁用Intel IME,如果可以的话,应该这样做。对于某些AMD笔记本电脑,可以通过禁用PSP在BIOS设置中禁用它。

请注意,对于AMD的防御,没有发现ASP的安全漏洞,也没有后门漏洞。看 https://www.youtube.com/watch?v=bKH5nGLgi08&t=2834s [ Invidious ]。此外,AMD PSP不提供与Intel IME相反的任何远程管理功能。

如果您喜欢冒险,可以使用Coreboot安装自己的BIOS 109 或Libreboot(Coreboot的发行版)(如果您的笔记本电脑支持)。Coreboot允许用户添加自己的微代码或其他固件斑点以使机器运行,但这是基于用户的选择,截至2022年12月, Libreboot采用了类似的实用方法,以支持Coreboot树中的较新设备。(感谢善良的Anon纠正了本段中的先前信息。)

检查自己:

如果您使用的是Linux,则可以通过使用以下方法检查CPU对Spectre / Meltdown攻击的漏洞状态 https://github.com/speed47/spectre-meltdown-checker [Archive.org] 可作为大多数Linux发行版(包括Whonix)的软件包使用。幽灵是一种瞬态执行攻击。iPhone设备上还有Spectre v1和v2的PoC代码: https://github.com/cispa/BranchDifferent [Archive.org] 在这里 https://misc0110.net/files/applespectre_dimva22.pdf [Archive.org]

如果您使用的是Windows,则可以使用inSpectre检查CPU的漏洞状态 https://www.grc.com/inspectre.htm [Archive.org]

一些CPU具有无法修复的缺陷(尤其是Intel CPU),可能会被各种恶意软件利用。以下是影响最近广泛使用的CPU的此类漏洞的最新列表: https://en.wikipedia.org/wiki/Transient_execution_CPU_vulnerability [无智慧] [Archive.org]

使用可以减轻此类漏洞的虚拟化软件设置可以避免其中的一些情况。有关更多信息,请参见本指南 https://www.whonix.org/wiki/Spectre_Meltdown [Archive.org] (警告:这些可能会严重影响您的VM的性能)。

本指南不会深入探讨侧通道和微体系结构攻击,但我们将重点介绍英特尔和AMD CPU体系结构的一些问题,这些问题将在整个过程中得到缓解。重要的是要认识到硬件同样容易受到错误的影响,因此无论制造商如何,都可以进行开发。

我们将通过建议在专用的匿名笔记本电脑上使用虚拟机来进行敏感活动来缓解本指南中的某些问题,这些活动只能由匿名公众使用 网络。

此外,我们建议使用AMD CPU而不是Intel CPU。

您的操作系统和应用程序遥测服务:

无论是Android,iOS,Windows,macOS,甚至是Ubuntu。现在,即使您从未选择加入或选择退出,最受欢迎的操作系统也会默认收集遥测信息。110 从一开始就。如果没有一些技术调整,像Windows这样的某些产品甚至不允许完全禁用遥测。此信息收集范围很广,并且包括设备及其使用情况上数量惊人的详细信息(元数据和数据)。

以下是这五个流行操作系统的最新版本所收集内容的良好概述:

Android / Google:

只需阅读他们的隐私政策 https://policies.google.com/privacy [Archive.org]

爱尔兰都柏林三一学院计算机科学与统计学院移动手机隐私:测量数据iOS和Android发送到Apple和Google https://www.scss.tcd.ie/doug.leith/apple_google.pdf [Archive.org]

IOS /苹果:

更多信息 https://www.apple.com/legal/privacy/en-ww/ [Archive.org] 和 https://support.apple.com/en-us/HT202100 [Archive.org]

爱尔兰都柏林三一学院计算机科学与统计学院移动手机隐私:测量数据iOS和Android发送到Apple和Google https://www.scss.tcd.ie/doug.leith/apple_google.pdf [Archive.org]

Windows / Microsoft:

macOS:

乌本图:

- 尽管是Linux发行版,但Ubuntu如今也收集遥测数据。但是,与其他数据相比,该数据非常有限。有关更多详细信息 https://ubuntu.com/desktop/statistics [Archive.org]

操作系统不仅收集遥测服务,而且系统上安装的应用程序本身(例如浏览器,邮件客户端和社交网络应用程序)也是如此。

重要的是要了解,此遥测数据可以绑定到您的设备上,并有助于取消匿名化,以后可以由可以访问您的对手对您使用 此数据。

例如,这并不意味着Apple设备是获得良好隐私的可怕选择(因此这可能会改变113),但它们当然不是(相对)匿名的最佳选择。他们可能会保护您免受知道您在做什么的第三方的影响,但不会受到自身的影响。他们很可能当然知道你是谁。

在本指南的后面, 我们将使用所有可用的手段来禁用和阻止尽可能多的遥测,以减轻本指南支持的操作系统中的这种攻击矢量。在某些方面,这些将包括Windows,macOS甚至Linux。

您的智能设备通常:

你说对了;您的智能手机是一种先进的间谍/跟踪设备,可以:

随时记录您所说的一切(“嘿Siri ”,“嘿Google ”)。

随处记录您的位置。

始终记录您周围的其他设备(蓝牙设备,Wi-Fi接入点)。

记录您的习惯和健康数据(步骤,筛选时间,疾病暴露,连接的设备数据)

记录所有网络位置。

记录所有图片和视频(最有可能是在拍摄地点)。

最有可能访问您的大多数已知帐户,包括社交媒体,消息传递和财务帐户。

即使您选择退出,数据也会被传输110, 无限期处理和存储(很可能未加密)114)由各种第三方115。

但这还不是全部,本节不称为“智能手机”,而是“智能设备”,因为它不仅是您的智能手机在监视您。这也是您可能拥有的所有其他智能设备:

您的智能手表? (Apple Watch,Android Smartwatch ...)

您的健身器材和应用程序116’117? (斯特拉瓦118’119, Fitbit120, Garmin,Polar121, …)

您的智能扬声器? (亚马逊Alexa122, Google Echo,Apple Homepod ...)

您的智能交通? (汽车? 踏板车?)

您的智能标签? ( Apple AirTag,Galaxy SmartTag,瓷砖... )

你的车? (是的,如今大多数现代汽车都具有先进的日志记录/跟踪功能123)

还有其他智能设备吗? 甚至还有专用于在线查找它们的便捷搜索引擎:

结论:进行敏感活动时,请勿携带智能设备。

你自己:

您的元数据,包括地理位置:

您的元数据是有关您的活动的所有信息,而没有这些活动的实际内容。例如,这就像知道您接到了肿瘤科医生的电话,然后依次给您的家人和朋友打电话一样。您不知道对话中说了什么,但是您可以从元数据中猜出它是什么124。

该元数据通常还包括智能手机,操作系统(Android)正在收获的位置125/IOS),浏览器,应用程序,网站。奇怪的是,几家公司随时都在确切地知道您的位置126 因为你的智能手机127。

此位置数据已在许多司法案件中使用128 已经作为“地理量证”的一部分 129 允许执法部门向公司((例如Google / Apple ))询问在特定时间在特定位置存在的所有设备的列表。此外,该位置数据甚至被私人公司出售给军方,然后他们可以方便地使用它130。这些手令已被执法部门广泛使用131’132’133。

如果您想体验一下“地理围栏”的外观,请举一个例子: https://wigle.net/。

现在,让我们说您正在使用VPN来隐藏IP。社交媒体平台知道您在11月4日上午8点至下午1点使用该VPN IP活跃在该帐户上。据称,VPN不保留任何日志,也无法将VPN IP追溯到您的IP。但是,您的ISP知道(或至少知道)您已于11月4日从7连接到同一VPN提供商:上午30点至下午2点,但不知道您在做什么。

问题是:某处有人可以同时获得两条信息吗?134 在方便的数据库中用于关联?

你听说过爱德华·斯诺登吗135? 现在是时候用谷歌搜索他并阅读他的书136。另请阅读有关XKEYSCORE的信息137’138, 肌肉139, SORM140, Tempora141 , 和PRISM142。

参见“我们根据元数据”杀死人143 或IDF的这条著名推文 https://twitter.com/idf/status/1125066395010699264 [Archive.org] [尼特]。

您的数字指纹,足迹和在线行为:

这是您应该观看纪录片“社会困境”的部分144 在Netflix上,他们比其他人更好地涵盖了该主题。

这包括您的书写方式(测速) 145’146, 你的举止147’148。您单击的方式。您浏览的方式。您在浏览器中使用的字体149。指纹被用于通过用户的行为来猜测某人是谁。您可能正在使用特定的书呆子单词或犯特定的拼写错误,可能会通过简单的Google搜索类似功能而使您失望,因为您在某些Reddit帖子中键入的内容比较多 以前使用不太匿名的Reddit帐户150。您仅在搜索引擎中输入的单词就可以对您不利,因为当局现在拥有认股权证,可以查找在搜索引擎中使用特定关键字的用户151。

诸如Facebook / Google之类的社交媒体平台可以更进一步,并且可以在浏览器本身中注册您的行为。例如,即使您不发送/保存,他们也可以注册您键入的所有内容。想想您在Gmail中起草电子邮件的时间。键入时它将自动保存。他们也可以记录您的点击次数和光标运动。

在大多数情况下,他们只需要在浏览器(中启用Javascript,默认情况下,包括Tor浏览器在内的大多数浏览器就是这种情况)。即使禁用了Javascript,仍然有一些方法可以为您指纹152。

尽管这些方法通常用于营销目的和广告,但它们也可以成为指纹用户的有用工具。这是因为您的行为是独特的或独特的,因此随着时间的流逝,您可能会被取消匿名。

以下是一些示例:

专业公司正在向执法机构销售产品,以分析社交网络活动,例如 https://mediasonar.com/ [Archive.org]

例如,作为身份验证的基础,用户的打字速度,击键抑制, 错误模式(例如,每7个交易中的3个意外击中“ l ”而不是“ k ”)和鼠标移动确定了该人的独特行为模式153。一些商业服务,例如TypingDNA(https://www.typingdna.com/ [Archive.org])甚至提供这样的分析,以替代两因素身份验证。

该技术也广泛用于验证码154 验证您是“人类”并可以用于对用户进行指纹识别的服务。

看 附录A4:反法证语言学。

然后可以使用分析算法将这些模式与其他用户匹配,并将您与其他已知用户匹配。目前尚不清楚政府和执法机构是否已经使用过此类数据,但将来可能会使用。虽然现在主要用于广告/营销/卡普查目的。它可能并且可能会在短期或中期用于调查,以使用户失去匿名性。

这是一个有趣的示例,您可以尝试查看其中的一些操作: https://clickclickclick.click (对此没有存档链接,对不起)。随着时间的流逝,您会发现它变得很有趣(,这需要启用Java脚本)。

这也是最近的一个示例,仅显示了Google Chrome收集给您的内容: https://web.archive.org/web/https://pbs.twimg.com/media/EwiUNH0UYAgLY7V?format=jpg&name=4096x4096

如果您看不到本纪录片,以下是该主题的其他一些资源:

2017年,社交网络行为分析, https://link.springer.com/10.1007/978-1-4614-7163-9_110198-1 [ Archive.org ]

2017年,社交网络与正面和负面影响 https://www.sciencedirect.com/science/article/pii/S1877042811013747/pdf?md5=253d8f1bb615d5dee195d353dc077d46&pid=1-s2.0-S1877042811013747-main.pdf [今天存档]

2015年,使用社交网络数据进行行为和情绪分析 https://www.researchgate.net/publication/300562034_Using_Social_Networks_Data_for_Behavior_and_Sentiment_Analysis [Archive.org]

2016年,《社交网络中用户行为分析调查》 https://www.academia.edu/30936118/A_Survey_on_User_Behaviour_Analysis_in_Social_Networks [Archive.org]

2017年,DEF CON 25演讲: DEF CON 25-Svea Eckert,Andreas Dewes-黑暗数据 [Invidious]

2019年,社交网络和社交媒体中的影响和行为分析 https://sci-hub.se/10.1007/978-3-030-02592-2 [ Archive.org ]

那么,您如何减轻这些呢?

本指南将使用耐指纹工具提供一些技术缓解措施,但可能还不够。

您应该运用常识,并尝试在行为中找到自己的模式,并在使用匿名身份时表现不同。这包括:

您键入(速度,精度... )的方式。

您使用的(单词请小心使用通常的表达式)。

如果您默认情况下是讽刺的,则使用的响应类型(,请尝试使用其他身份)的方法。

您使用鼠标并单击(的方式尝试以不同于通常方式的方式解决Captchas )

使用某些应用程序或访问某些网站时的习惯(不要总是使用相同的菜单/按钮/链接来访问您的内容)。

…

您需要扮演并充分扮演演员的角色。您需要成为一个不同的人,思考并像那个人一样行事。这不是技术缓解,而是人为缓解。您只能依靠自己。

最终,主要取决于您通过采用新习惯来欺骗这些算法,并且在使用匿名身份时不泄露真实信息。看 附录A4:反法证语言学。

您关于您的现实生活和OSINT的线索:

这些是您可能会随着时间的推移提供的线索,可能表明您的真实身份。您可能正在与某人交谈或在某个董事会/论坛/ Reddit上发布。在这些帖子中,您可能会随着时间的推移泄漏一些有关您的现实生活的信息。这些可能是您共享的记忆,经验或线索,然后可以使有动力的对手建立个人资料以缩小搜索范围。

一个真正有用且有据可查的案例是黑客杰里米·哈蒙德(Jeremy Hammond)被捕155 随着时间的流逝,他分享了有关他过去的几个细节,后来被发现。

Bellingcat也有一些涉及OSINT的案件156。在这里查看它们的信息量非常丰富的(,但略微过时的)工具包: https://docs.google.com/spreadsheets/d/18rtqh8EG2q1xBo2cLNyhIDuK9jrPGwYr9DI2UncoqJQ/edit#gid=930747607 [ Archive.org ]

我们在Matrix社区有一个OSINT讨论室。随时加入 #OSINT:matrix.org。

如果您想自己尝试一些可用的OSINT工具,也可以在这里查看一些方便的列表:

以及YouTube上这个有趣的播放列表: https://www.youtube.com/playlist?list=PLrFPX1Vfqk3ehZKSFeb9pVIHqxqrNW8Sy [Invidious]

以及那些有趣的播客:

https://www.inteltechniques.com/podcast.html

您绝不应该使用匿名身份来分享真实的个人经历/细节,这些身份以后可能会导致找到您的真实身份。您将在其中看到有关此问题的更多详细信息 创建新身份 部分。

您的脸,声音,生物识别和图片:

“地狱是其他人”,即使您逃避了上面列出的每种方法,但由于每个人都广泛使用了高级Face识别功能,您还没有走出困境。

像Facebook这样的公司多年来一直使用高级面部识别技术157’158 并一直在使用其他方式(卫星图像)来创建世界各地“人”的地图159。这种演变已经持续了多年,以至于我们现在可以说“我们失去了对面孔的控制”160。

如果您在一个旅游胜地散步,您很可能会在不知情的情况下在几分钟内出现在某人的自拍照中。然后,该人可以继续将该自拍照上传到各种平台(Twitter,Google Photos,Instagram,Facebook,Snapchat ...)。然后,这些平台将以允许更好/更轻松的标记或更好地组织照片库为借口,将面部识别算法应用于这些图片。除此之外,同一张图片还将提供精确的时间戳,并且在大多数情况下,其拍摄地点的地理位置。即使该人不提供时间戳和地理位置,仍然可以用其他方式猜测161’162。

这里有一些资源,甚至可以自己尝试:

Bellingcat,使用反向图像搜索进行调查的指南: https://www.bellingcat.com/resources/how-tos/2019/12/26/guide-to-using-reverse-image-search-for-investigations/ [Archive.org]

贝灵猫,使用新的俄罗斯面部识别网站SearchFace https://www.bellingcat.com/resources/how-tos/2019/02/19/using-the-new-russian-facial-recognition-site-searchface-ru/ [Archive.org]

贝灵猫,大理,沃霍尔,波希罗夫:确定Skripal Suspect Chepiga涉嫌照片的时间 https://www.bellingcat.com/resources/how-tos/2018/10/24/dali-warhol-boshirov-determining-time-alleged-photograph-skripal-suspect-chepiga/ [Archive.org]

Bellingcat,有关视频内容验证的高级指南 https://www.bellingcat.com/resources/how-tos/2017/06/30/advanced-guide-verifying-video-content/ [Archive.org]

贝灵猫,利用太阳和阴影进行地理位置定位 https://www.bellingcat.com/resources/2020/12/03/using-the-sun-and-the-shadows-for-geolocation/ [Archive.org]

贝灵猫,海军毒药小队卷入了三名俄罗斯激进分子的谋杀案 https://www.bellingcat.com/news/uk-and-europe/2021/01/27/navalny-poison-squad-implicated-in-murders-of-three-russian-activists/ [Archive.org]

贝灵猫,柏林暗杀:可疑FSB杀手的新证据传递给德国调查人员 https://www.bellingcat.com/news/2021/03/19/berlin-assassination-new-evidence-on-suspected-fsb-hitman-passed-to-german-investigators/ [Archive.org]

贝灵猫,数字研究教程:调查也门医院的沙特联军爆炸案 https://www.youtube.com/watch?v=cAVZaPiVArA [Invidious]

Bellingcat,数字研究教程:在调查中使用面部识别 https://www.youtube.com/watch?v=awY87q2Mr0E [Invidious]

Bellingcat,数字研究教程:在欧洲(据称)腐败的委内瑞拉官员进行地理定位 https://www.youtube.com/watch?v=bS6gYWM4kzY [Invidious]

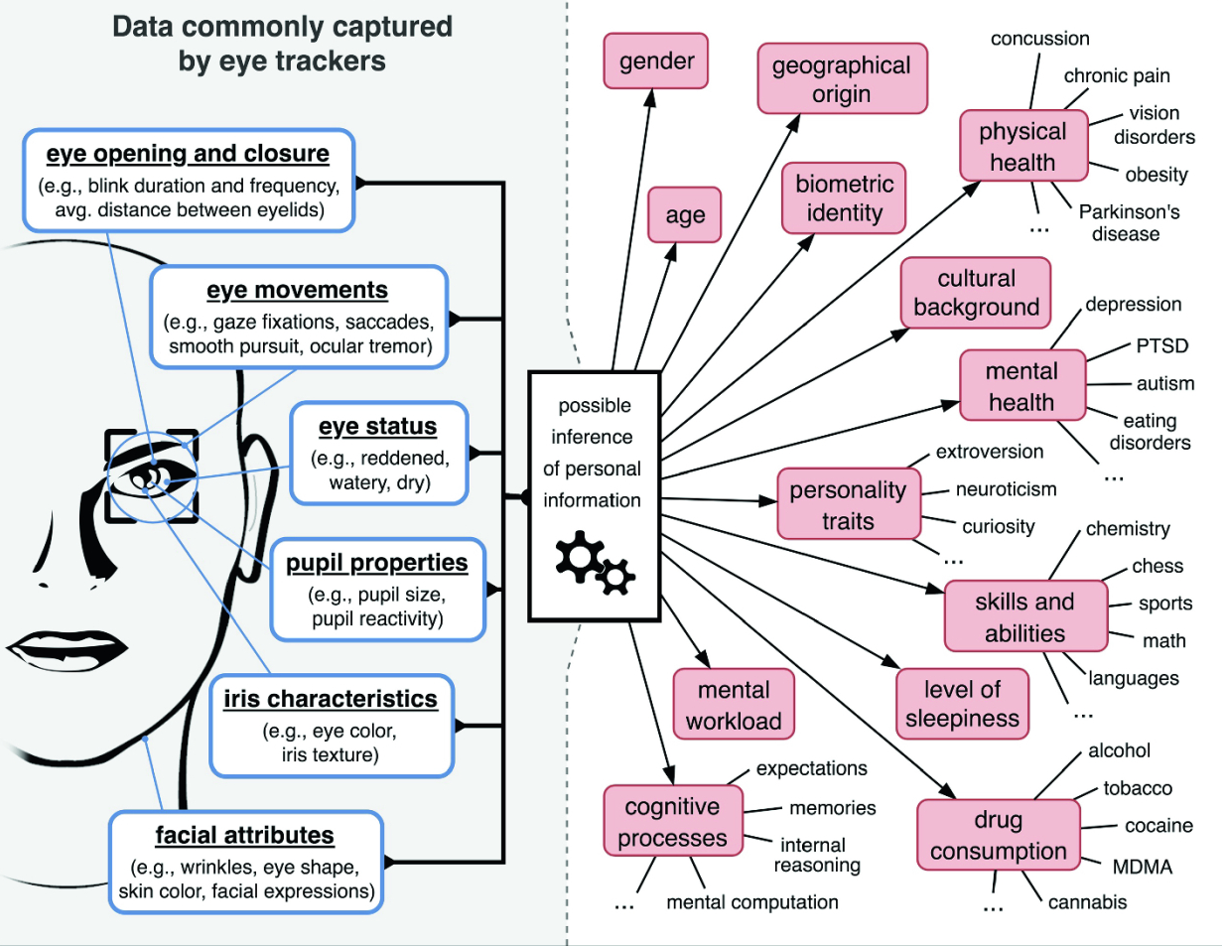

步态识别和其他远程生物识别

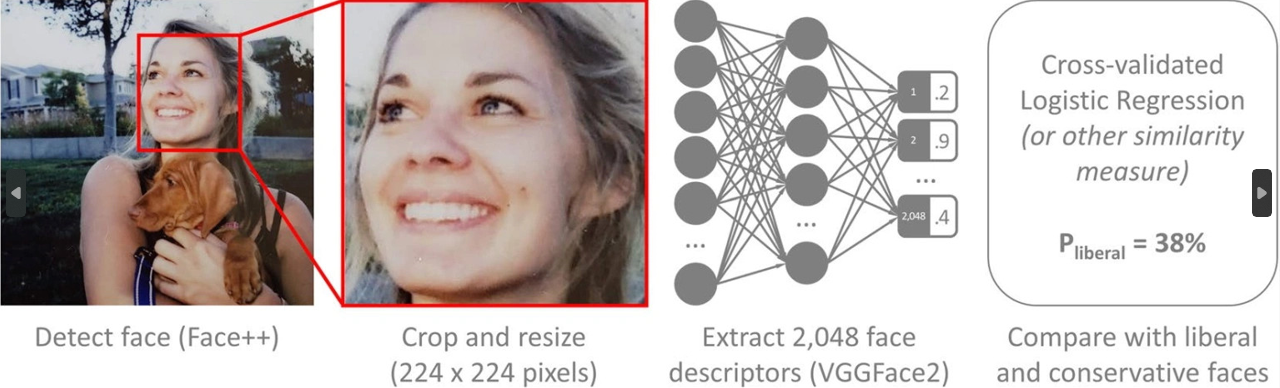

即使您不看相机,他们仍然可以弄清楚您是谁163, 找出你的情绪164, 分析步态165’166’167, 读你的嘴唇168, 分析您的眼睛行为169, 并且可能猜出您的政治背景170’171。

与流行的信念和流行文化相反,现代步态识别系统不会因简单地改变您的行走方式而上当。鞋子里有些不舒服(, 当您执行某些动作时,它们会分析您的身体肌肉在整个身体中的移动方式。愚弄现代步态识别的最好方法是穿宽松的衣服,这些衣服会遮盖您执行动作时肌肉的移动方式。

除了可以用来识别您的身份之外,其他东西还包括您的耳垂,实际上它们比指纹甚至头骨的形状更可识别。因此,不建议使用诸如巴拉克拉法帽之类的柔软头饰来掩盖您的身份-它们使您看起来难以置信的可疑性,同时也符合头骨的形状。

(插图来自 https://www.nature.com/articles/s41598-020-79310-1 [ Archive.org ])

(来自 https://rd.springer.com/chapter/10.1007/978-3-030-42504-3_15 [ Archive.org ])

这些平台( Google / Facebook )已经知道您是谁,原因如下:

因为您拥有或拥有个人资料,所以您确定了自己。

因为其他人已经在他们的假期/聚会图片中标记了您或标识了您。

因为其他人已将您的照片放入他们的联系人列表中,然后与他们共享。

这也是Microsoft Azure的有见地的演示,您可以自己尝试 https://azure.microsoft.com/en-us/services/cognitive-services/face/#demo 您可以在其中检测情绪并比较不同图片中的面孔。

政府已经知道您是谁,因为他们拥有您的ID /护照/驾驶执照图片,并且经常在其数据库中添加生物特征(指纹)。这些政府正在整合那些通常由以色列Oosto等私人公司提供的技术(177, Clearview AI178’179, 或NEC180)在其CCTV网络中寻找“感兴趣的人”181。一些像中国这样受到严格调查的州已将面部识别广泛用于各种目的182’183 包括可能识别少数民族184。通过某些算法进行的简单面部识别错误可能会毁了您的生活185’186。

以下是一些资源,详细介绍了执法部门今天使用的一些技术:

CCC视频解释了当前的执法监视功能: https://media.ccc.de/v/rc3-11406-spot_the_surveillance#t=761 [ Archive.org ]

EFF SLS: https://www.eff.org/sls [ Archive.org ]

Apple正在将FaceID纳入主流,并推动其使用,以将您登录到包括银行系统在内的许多服务。

许多智能手机制造商都将指纹认证纳入主流以进行自我认证。手指出现的简单图片可用于取消匿名187’188’189’190。

您的声音也是如此,可以针对各种目的进行分析,如最近的Spotify专利所示191。

甚至您的虹膜也可以在某些地方用于识别192。

我们可以放心地想象在不久的将来,如果不提供独特的生物识别技术,您将无法创建帐户或在任何地方登录(这是重新观看Gattaca的合适时间193, 感兴趣的人194 , 以及少数民族报告195)。您可以放心地想象这些大型生物识别数据库对某些感兴趣的第三方有多有用。

此外,所有这些信息也可以使用deepfake来对您不利(如果您已经取消匿名)196 通过制作虚假信息(图片,视频,语音记录197…)并且已经用于此类目的198’199。甚至有商业服务可以随时获得,例如 https://www.respeecher.com/ [Archive.org] 和 https://www.descript.com/overdub [Archive.org]。

请参阅此演示: https://www.youtube.com/watch?v=t5yw5cR79VA [Invidious]

目前,有一些步骤200 在进行可能存在CCTV的敏感活动时,您可以用来减轻(并仅减轻)的面识别:

戴上棒球帽或帽子,以减轻从上面(拍摄的高角度CCTV )的识别效果,从而记录您的脸部。请记住,这对前置摄像头没有帮助。

除了面罩和棒球帽外,还戴墨镜,以减轻眼睛特征的识别。

考虑戴名为“ Reflectacles ”的特殊太阳镜(很贵) https://www.reflectacles.com/ [Archive.org]。有一项小型研究表明,它们在对抗IBM和Amazon面部识别方面的效率203。

由于前面提到的步态识别,所有这些可能仍然没有用,但是如果您有3D打印机,这里可能会有希望: https://gitlab.com/FG-01/fg-01 [Archive.org]

(请参阅 步态识别和其他远程生物识别)

(请注意,如果您打算在已安装高级面部识别系统的地方使用它们,则这些措施也可能会使您自己感到可疑并触发人工检查)

网络钓鱼与社会工程:

网络钓鱼204 是社会工程205 攻击者可以通过假装或冒充他人来尝试从您那里获取信息的攻击类型。

一个典型的案例是使用中间人的对手35 攻击或伪造的电子邮件/电话,要求您提供服务证书。例如,这可以通过电子邮件或假冒金融服务来实现。

随着时间的流逝,此类攻击还可用于通过欺骗某人下载恶意软件或泄露个人信息来取消其匿名。对这些的唯一防御就是不要屈服于它们和常识。

自互联网问世以来,这些已被使用了无数次,通常称为“ 419骗局”(请参阅 https://en.wikipedia.org/wiki/Advance-fee_scam [无智慧] [Archive.org])。

如果您想了解更多有关网络钓鱼类型的信息,这是一个很好的视频:黑帽,鱼类学:网络钓鱼作为科学 https://www.youtube.com/watch?v=Z20XNp-luNA [Invidious]。

恶意软件,漏洞利用和病毒:

文件/文档/电子邮件中的恶意软件:

使用隐写术或其他技术,很容易将恶意软件嵌入常见的文件格式中,例如Office文档,图片,视频,PDF文档…

这些可以像HTML跟踪链接或复杂的目标恶意软件一样简单。

这些可以是简单的像素大小的图像206 隐藏在您的电子邮件中,该电子邮件将调用远程服务器以尝试获取您的IP地址。

这些可能正在利用过时格式的漏洞或过时的阅读器207。这样的漏洞可用于破坏您的系统。

请参阅这些好视频,以获取有关此问题的更多解释:

什么是文件格式? https://www.youtube.com/watch?v=VVdmmN0su6E [Invidious]

Ange Albertini:时髦文件格式: https://www.youtube.com/watch?v=hdCs6bPM4is [Invidious]

您应该始终格外小心。为了减轻这些攻击,本指南稍后将建议使用虚拟化(请参阅 附录W:虚拟化)以减轻任何信息的泄漏,即使在打开此类恶意文件的情况下也是如此。

如果您想学习如何尝试检测此类恶意软件,请参阅 附录T:检查文件是否有恶意软件

您的应用程序和服务中的恶意软件和利用:

因此,您正在使用Tor浏览器或Tor上的Brave Browser。您可以通过VPN使用这些功能来增加安全性。但是您应该记住,有一些漏洞208 (hacks)可以由对手知道(但App / Browser提供商不知道)。这样的漏洞可用于破坏您的系统并揭示细节以取消匿名化,例如您的IP地址或其他详细信息。

这种技术的一个真正用例是自由托管209 2013年FBI插入恶意软件的案例210 在Tor网站上使用Firefox浏览器漏洞。这种利用使他们能够透露一些用户的详细信息。最近,有著名的SolarWinds211 通过将恶意软件插入官方软件更新服务器来破坏美国几家政府机构。

在某些国家/地区,恶意软件只是国家本身强制性和/或分发的。例如在中国,微信就是这种情况212 然后可以与其他数据结合使用以进行状态监视213。

多年来,有无数恶意浏览器扩展,智能手机应用程序以及各种已渗透到恶意软件中的应用程序。

以下是减轻此类攻击的一些步骤:

您永远不应该对所使用的应用程序拥有100%的信任。

在使用之前,应始终检查您是否正在使用此类应用程序的更新版本,并且最好使用它们的签名(如果有)验证每个下载。

您不应直接从硬件系统使用此类应用程序,而应使用虚拟机进行分隔。

为了反映这些建议,本指南稍后将指导您使用虚拟化(请参阅 附录W:虚拟化),即使您的浏览器/应用程序受到熟练对手的损害,该对手也会发现自己陷入了沙盒214 无法访问识别信息或损害您的系统。

恶意USB设备:

有随时可用的商业和廉价“ badUSB ” 215可以采用部署恶意软件,记录您的键入内容,对您进行地理定位,倾听您的声音或仅通过插入即可控制笔记本电脑的设备。以下是一些您可以自己购买的示例:

Hak5,USB橡胶鸭 https://shop.hak5.org/products/usb-rubber-ducky-deluxe [Archive.org]

O.MG电缆Hak5 https://www.youtube.com/watch?v=V5mBJHotZv0 [ Invidious ]

AliExpress https://www.aliexpress.com/i/4000710369016.html [ Archive.org ]

此类设备可以由对手植入(充电电缆,鼠标,键盘,USB密钥...)的任何地方,并且可以用来跟踪您或损害计算机或智能手机。此类攻击最著名的例子可能是Stuxnet216 在2005年。

虽然您可以物理检查USB密钥,但可以使用各种实用程序对其进行扫描,检查各种组件以查看它们是否真实, 如果没有先进的取证设备,熟练的对手将很可能永远无法发现嵌入在真实USB密钥真实部分中的复杂恶意软件217。

为了减轻这种情况,您绝不应该信任此类设备并将其插入敏感设备。如果使用充电设备,则应考虑使用USB数据阻止设备,该设备仅允许充电,而不允许任何数据传输。现在,许多在线商店都可以使用这种数据阻止设备。除非需要,否则您还应该考虑完全禁用计算机BIOS中的USB端口(如果可以)。

硬件固件和操作系统中的恶意软件和后门:

这听起来可能有点熟悉,因为以前已经在 您的CPU 部分。

恶意软件和后门可以直接嵌入到您的硬件组件中。有时,这些后门是由制造商本身实现的,例如对于Intel CPU的IME。在其他情况下,此类后门可以由第三方实施,该第三方将自己置于新硬件订单和客户交付之间218。

对手也可以使用软件漏洞来部署此类恶意软件和后门。其中许多被称为rootkits219 在科技界。通常,这些类型的恶意软件更难检测和缓解,因为它们的实现级别低于用户空间220 经常在固件中221 硬件组件本身。

什么是固件? 固件是用于设备的低级操作系统。计算机中的每个组件都可能具有固件,例如磁盘驱动器。BIOS222/UEFI223 例如,您的机器系统是一种固件。

这些可以进行远程管理,并能够静默,隐身地完全控制目标系统。

如前所述, 这些很难被用户发现,但是可以通过保护您的设备免遭篡改并使用某些措施(例如重新闪烁生物)来采取一些有限的步骤来减轻某些步骤 例如)。不幸的是,如果此类恶意软件或后门是由制造商本身实现的,则很难检测和禁用这些恶意软件或后门软件。

您的文件,文档,图片和视频:

属性和元数据:

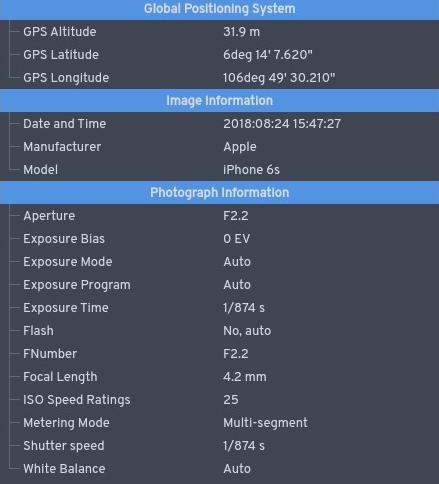

这对许多人来说很明显,但对所有人来说却不是。大多数文件都附加了元数据。很好的例子是存储EXIF的图片224 可以容纳很多信息的信息,例如GPS坐标,相机/手机型号拍摄的信息以及精确拍摄的信息。虽然此信息可能无法直接说明您的身份, 它可以准确地告诉您您在某个时刻的位置,这可能使其他人可以使用各种资源来找到您(CCTV或同时在同一地点拍摄的其他镜头) 例如在抗议期间)。您必须验证将放置在这些平台上的任何文件,以获取可能保留可能导致您返回的任何信息的任何属性。

这是可能位于图片上的EXIF数据的示例:

(来自维基百科的插图)

这也适用于视频。是的,视频也有地理标记,许多人对此一无所知。例如,这是用于对YouTube视频进行地理位置定位的非常方便的工具: https://mattw.io/youtube-geofind/location [Archive.org]

因此,在使用匿名身份上传文件并检查这些文件的元数据时,始终必须格外小心。

即使您发布了纯文本文件,在发布之前,也应始终对它进行两次或三次检查,以检查其是否有任何信息泄漏。您会在 一些其他防法医措施 本指南末尾的部分。

水印:

图片/视频/音频:

图片/视频通常包含可见的水印,指示谁是所有者/创造者,但是各种产品中也有不可见的水印,旨在识别观看者本身。

因此,如果您是举报人,并且正在考虑泄漏一些图片/音频/视频文件。考虑两次。这些中可能包含不可见的水印,其中可能包含有关您作为观看者的信息。可以通过像Zoom(Video)这样的简单开关启用此类水印225 或音频226)或带有扩展名227 适用于Adobe Premiere Pro等流行应用。这些可以由各种内容管理系统插入。

对于最近的一个示例,其中有人泄露了Zoom会议记录,因为它被水印了: https://theintercept.com/2021/01/18/leak-zoom-meeting/ [Tor Mirror] [Archive.org]

这样的水印可以被各种产品插入228’229’230’231 使用隐写术232 并能抵抗压缩233 和重新编码234’235。

这些水印不易检测,尽管付出了一切努力,仍可以识别出水源。

除水印外,还可以使用各种技术(例如镜头识别)来识别用于拍摄视频的相机(以及因此用于拍摄的设备)236 这可能导致去匿名。

发布来自已知商业平台的视频/图片/音频文件时要格外小心,因为它们除了图像本身中的细节外,还可能包含此类不可见的水印。没有保证100%的保护措施。您将必须使用常识。

印刷水印:

您知道您的打印机也很可能在监视您吗? 即使未连接到任何网络? 这通常是IT社区中许多人都知道的事实,但外部人士却很少。

是的...您的打印机可以用来取消您的匿名,以及此处的EFF的解释 https://www.eff.org/issues/printers [Archive.org]

这段(古老但仍然相关)视频也解释了如何从EFF获得: https://www.youtube.com/watch?v=izMGMsIZK4U [Invidious]

许多打印机将打印一个不可见的水印,以便在每个打印页面上识别打印机。这称为打印机隐写术237。没有切实的方法可以减轻这种情况,只能在打印机上告知自己并确保它不会打印任何不可见的水印。如果您打算匿名打印,这很重要。

这是一个(旧的但仍然相关的)打印机和品牌的列表,这些打印机和品牌未打印EFF提供的此类跟踪点 https://www.eff.org/pages/list-printers-which-do-or-do-not-display-tracking-dots [Archive.org]

这也是Whonix文档的一些提示(https://www.whonix.org/wiki/Printing_and_Scanning [Archive.org]):

永远不要以彩色打印,通常,没有色粉/墨盒就不会出现水印238。

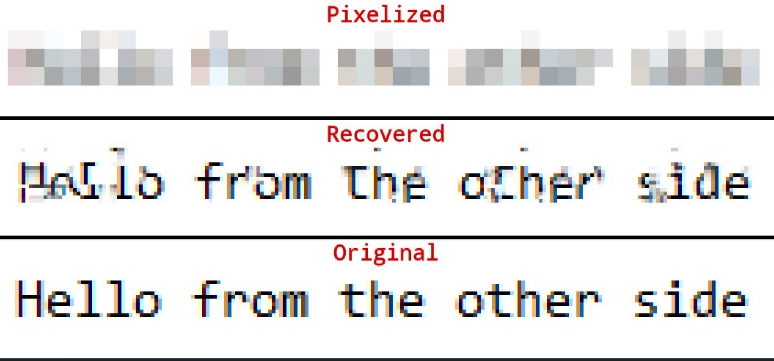

像素化或模糊信息:

您见过文本模糊的文档吗? 您是否曾经取笑过那些“增强”图像以恢复看似无法阅读的信息的电影/系列?

嗯,有一些从此类文档,视频和图片中恢复信息的技术。

例如,这是一个开源项目,您可以自己从一些模糊的图像中恢复文本: https://github.com/beurtschipper/Depix [Archive.org]

当然,这是一个可供所有人使用的开源项目。但是您可以想象这样的技术可能以前曾被其他对手使用过。这些可用于揭示已发布文档中的模糊信息,然后可用于取消匿名。

也有使用诸如GIMP之类的照片编辑工具使用此类技术的教程,例如 https://medium.com/@somdevsangwan/unblurring-images-for-osint-and-more-part-1-5ee36db6a70b [Archive.org] 随后 https://medium.com/@somdevsangwan/deblurring-images-for-osint-part-2-ba564af8eb5d [Scribe.rip] [Archive.org]

最后,您将在这里找到大量令人眼花resources乱的资源: https://github.com/subeeshvasu/Awesome-Deblurring [Archive.org]

一些在线服务甚至可以在某种程度上帮助您自动执行此操作,例如MyHeritage.com增强工具:

https://www.myheritage.com/photo-enhancer [Archive.org]

这是上图的结果:

当然,此工具更像是“猜测”,而不是在此时真正地冒泡,但是使用各种反向图像搜索服务足以找到您。

还有一些技术可以放气/去像素化视频中的部分:请参阅 https://positive.security/blog/video-depixelation [ Archive.org ]

因此,正确编辑和整理可能要发布的任何文档始终非常重要。模糊是不够的,您应该始终完全变黑/删除任何敏感数据,以避免任何尝试从任何对手中恢复数据的尝试。不要像素化,不要模糊,只需放置一个硬黑色矩形即可编辑信息。

您的加密货币交易:

与普遍的看法相反,加密交易((例如比特币和以太坊))不是匿名的239。大多数加密货币可以通过各种方法准确跟踪240’241。

记住他们在页面上说的话: https://bitcoin.org/en/you-need-to-know [ Archive.org ] 和 https://bitcoin.org/en/protect-your-privacy [ Archive.org ]: “比特币不是匿名的”

主要问题不是设置随机的Crypto钱包以在VPN / Tor地址后面接收某些货币(此时,该钱包是匿名的)。问题主要在于,当您想将菲亚特货币(欧元,美元...)转换为Crypto时,然后当您想兑现Crypto时。您将几乎没有现实的选择,只能将其转移到交易所(例如Coinbase / Kraken / Bitstamp / Binance)。这些交易所拥有已知的钱包地址,并将保留详细的日志(由于KYC242 财务法规),然后可以使用财务系统将这些加密交易追溯到您243。

像Monero一样,有些加密货币会考虑隐私/匿名性,但即使是那些加密货币也要考虑一些警告244’245。

使用“私有”混合器,滚筒246 (专门通过“将”加密货币与它们混合“进行匿名化的集中式服务)和硬币加入者是有风险的,因为您不知道它们发生了什么247 可以简单地解混合248。他们的中央控制性质也可能使您陷入困境,因为他们更容易受到洗钱法的影响249。

这并不意味着您根本不能匿名使用比特币。实际上,只要您不将其转换为实际货币,就可以匿名使用比特币,使用来自安全匿名网络的比特币钱包, 并且不要重用地址或合并在不同商家消费时使用的输出。这意味着您应该通过各种交换来避免使用KYC / AML法规,避免在任何已知的IP地址中使用比特币网络,并使用提供隐私保护工具的钱包。看 附录Z:使用加密货币的在线匿名付款。

总体而言, 使用具有合理匿名性和隐私权的Crypto的最佳选择仍然是Monero,理想情况下,除非您意识到所涉及的局限性和风险,否则请勿将任何其他方法用于敏感交易。请阅读 附录B2:Monero免责声明。

TLDR:使用Monero!

您的云备份/同步服务:

所有公司都在宣传其端到端加密(E2EE)的使用。几乎每个消息传递应用程序和网站(HTTPS)都是如此。苹果和谷歌正在其Android设备和iPhone上宣传其加密用途。

但是您的备份呢? 您拥有那些自动iCloud / Google Drive备份吗?

好吧,您应该知道,大多数备份不是完全端到端加密的,并且会保留一些可供第三方使用的信息。您会看到他们的主张,即数据是静止加密的,并且对任何人都是安全的......除非他们通常确实保留访问某些数据的密钥。这些密钥用于它们索引您的内容,恢复您的帐户,收集各种分析。

有专门的商业取证解决方案(磁铁Axiom250, Cellebrite云251),这将有助于对手轻松分析您的云数据。

著名例子:

Apple iCloud: https://support.apple.com/en-us/HT202303 [ Archive.org ] : “ iCloud中的消息也使用端到端加密。如果您已打开iCloud备份, 您的备份包括保护您的消息的密钥副本。这样可以确保如果您无法访问iCloud密钥链和受信任的设备,则可以恢复消息。“。

Google云端硬盘和WhatsApp: https://faq.whatsapp.com/android/chats/about-google-drive-backups/ [ Archive.org ]: “在Google云端硬盘中,您备份的媒体和消息不受WhatsApp端到端加密的保护。“。但是请注意,Facebook / Whatsapp已于2021年10月14日宣布推出加密备份(https://about.fb.com/news/2021/10/end-to-end-encrypted-backups-on-whatsapp/ [ Archive.org ])应该解决此问题。

投递箱: https://www.dropbox.com/privacy#terms [Archive.org] “为了提供这些功能和其他功能, Dropbox访问,存储和扫描您的内容。您允许我们做这些事情,并且该许可扩展到我们与”合作的会员和可信赖的第三方。

Microsoft OneDrive: https://privacy.microsoft.com/en-us/privacystatement [Archive.org]: 生产力和通信产品,“当您使用OneDrive时,我们会收集有关您对服务的使用情况以及您存储的内容的数据,以提供,改进, 并保护服务。示例包括对OneDrive文档的内容进行索引,以便您以后可以搜索它们,并使用位置信息使您能够根据照片的拍摄位置搜索照片”。

您不应信任云提供商(以前和本地未加密)的敏感数据,并且应警惕其隐私声明。在大多数情况下,他们可以访问您的数据并将其提供给第三方(如果他们愿意)252。

减轻这种情况的唯一方法是加密您身边的数据,然后将其上传到此类服务 或根本不使用它们。

微体系结构侧通道脱皮攻击:

发布了一种攻击,如果用户具有已知的别名,则可以取消其名称。例如,试图跟踪记者活动的攻击者可以使用该记者的公共Twitter句柄将其匿名身份与其公共身份联系起来。这样可以打破身份的分隔,甚至可以使实行适当OPSEC的用户完全取消匿名。

该攻击,发布于 https://leakuidatorplusteam.github.io/ [Archive.org], 可以使用众所周知的缓解 NoScript 扩展,这将是我们的首选建议。

一种记录较少的攻击可能采用以下指纹识别方法:Alice正在使用Firefox浏览网络。她刚刚访问的网站正在使用隐形网站 iframe 创建长字符串(例如句子或哈希)以生成一些非用户可查看的字符串。这些字符串正在设置某种字体类型Arial。浏览器是否渲染为非必需,仅在字体更改时才重要。The iframe 在这种情况下,除了确定用户是否在其计算机上安装了特定字体外,没有任何目的。如果Alice使用此框架尝试渲染的字体,则将其报告回网站和网站控制人员。

字体渲染一个框,该框本身具有特定的高度和宽度,因此表示其中包含的文本的特定高度和宽度。The iframe 继续为每个已安装的字体执行此操作,以创建Alice已安装字体的列表。由于每个字体系列之间的样式差异,相同的字符串和相同的字体大小将加起来与Arial的高度和宽度不同。如果用户的计算机上没有该字体,因此无法从其浏览器中查看,则将其用作后备字体以显示不会显示其他文本。

如果字体由 iframe 无法使用,Arial将用于向用户显示该文本。每次更改由生成的框的尺寸(标识的字体测量值)时,表示该字体存在于Alice的浏览器及其计算机上。通过对数百种字体执行此操作,网站可以使用此信息在网站之间使用其已安装的字体跟踪用户。想象一下一个网站,然后根据您访问的网站将此“匿名”信息作为数据集出售给广告公司以为您提供广告, 因为他们知道您在计算机上安装的所有字体,现在可以在Internet上跟踪您的身份。此处显示了此攻击: 您一直想知道的有关基于Web的设备指纹(的所有信息,但害怕问)由博士。Nick Nikiforakis,鲁汶大学计算机科学博士学位。他解释了他的研究人员团队如何在Alexa的10,000个网站上确定哪些网站正在使用此类技术。他们发现,其中145个是指纹浏览器。无论是否使用“不跟踪”标头(在许多浏览器中流行的“隐私与安全”设置),它们都在100%的时间—上被指纹识别。

通过使用uBlock Origin之类的内容全局阻止所有脚本,可以避免诸如不可见的iframe和媒体元素之类的攻击 https://chrome.google.com/webstore/detail/ublock-origin/cjpalhdlnbpafiamejdnhcphjbkeiagm 或使用NoScript https://chrome.google.com/webstore/detail/noscript/doojmbjmlfjjnbmnoijecmcbfeoakpjm。不仅对那些希望匿名的人,而且对一般的网络用户,都给予了极大的鼓励。

Tor浏览器:

注意:默认情况下,通过更新来阻止此攻击 NoScript (11.4.8及更高版本)在Tor浏览器中的所有安全级别上。

所有其他:

安装 NoScript 扩展将防止攻击 默认情况下仅在私人Windows中 使用其新的“ TabGuard功能”。但是可以在NoScript选项中启用以在所有Windows上运行。请参阅:

- 发布推文: https://twitter.com/ma1/status/1557751019945299969 [Archive.org]

- 用户说明: https://noscript.net/usage/#crosstab-identity-leak-protection [Archive.org]

- Tor项目论坛帖子: https://forum.torproject.net/t/tor-browser-can-leak-your-identity-through-side-channel-attack/4005/2 [Archive.org]

- 适用于Firefox(Firefox和其他基于Firefox的浏览器(Tor浏览器除外)的NoScript扩展名: https://addons.mozilla.org/en-US/firefox/addon/noscript/

- 用于基于Chromium的浏览器(Brave,Chrome,Edge和其他基于Chromium的浏览器)的NoScript扩展名: https://chrome.google.com/webstore/detail/noscript/doojmbjmlfjjnbmnoijecmcbfeoakpjm?hl=en

所有其他浏览器的NoScript替代品:

披露该问题的研究也在下面提供了扩展名。再次, Tor浏览器不需要任何东西。此路径不是我们的首选路径,但是如果您不想使用NoScript,则仍然可用。

- 适用于基于铬的浏览器(Brave,Chrome,Edge和其他基于铬的浏览器)的Leakuidator +扩展名: https://chrome.google.com/webstore/detail/leakuidator%2B/hhfpajcjkikoocmmhcimllpinjnbedll

- Leakuidator + Firefox的扩展名( Firefox和其他基于Firefox的浏览器(Tor浏览器)除外): https://addons.mozilla.org/en-US/firefox/addon/leakuidatorplus/

通过单独的浏览器甚至使用VM分离身份不足以避免这种攻击。但是,另一种解决方案是确保在开始使用匿名身份时,完全关闭与其他身份相关的所有活动。仅当您积极登录非匿名身份时,此漏洞才有效。这样做的问题在于,由于跨多个身份的多任务处理变得不可能,因此它可能阻碍有效的工作流程。

本地数据泄漏和取证:

你们中的大多数人可能在Netflix或电视上看过足够多的犯罪戏剧,以了解什么是法医。这些技术人员(通常在执法部门)中进行,他们将对证据进行各种分析。当然,这可能包括您的智能手机或笔记本电脑。

虽然这些操作可能是在您已经被“烧伤”时由对手完成的,但这些操作也可以在常规控制或边界检查期间随机进行。这些无关的检查可能会向没有此类活动先前知识的对手透露秘密信息。

法医技术现在非常先进,即使已加密,也可以从您的设备中揭示出惊人的信息253。这些技术已在世界各地的执法部门广泛使用,应予以考虑。

以下是一些有关智能手机的最新资源:

UpTurn,美国的广泛力量。执法部门搜索手机 https://www.upturn.org/reports/2020/mass-extraction/ [ Archive.org ]

纽约时报,警察可能会闯入您的电话 https://www.nytimes.com/2020/10/21/technology/iphone-encryption-police.html [ Archive.org ]

全国各地的警察副手现在可以解锁iPhone,唱片显示 https://www.vice.com/en/article/vbxxxd/unlock-iphone-ios11-graykey-grayshift-police [ Archive.org ]

我也强烈建议您从法医审查员的角度阅读一些文档,例如:

EnCase法医用户指南, http://encase-docs.opentext.com/documentation/encase/forensic/8.07/Content/Resources/External%20Files/EnCase%20Forensic%20v8.07%20User%20Guide.pdf [Archive.org]

FTK取证工具包, https://accessdata.com/products-services/forensic-toolkit-ftk [Archive.org]

SANS数字取证和事件响应视频, https://www.youtube.com/c/SANSDigitalForensics/videos

最后,这是约翰·霍普金斯大学(John Hopkins University)关于IOS / Android安全性当前状态的非常有启发性的详细论文:https://securephones.io/main.html254。

对于笔记本电脑,取证技术很多而且很普遍。通过使用全盘加密,虚拟化(,可以缓解许多此类问题 附录W:虚拟化)和分隔。本指南稍后将详细说明此类威胁和技术以减轻威胁。

密码错误:

infosec社区之间经常有句格言:“不要滚动自己的加密货币!”。

我们不希望人们因为这种格言而灰心于在加密技术领域进行研究和创新。因此,相反,我们建议人们对“滚动自己的加密货币”保持谨慎,因为它不一定是好的加密货币:

好的密码学并不容易,通常需要花费多年的研究才能开发和微调。

好的密码学是透明的,而不是专有的/封闭的源,因此可以由同行进行审核。

好的密码学是仔细,缓慢且很少单独开发的。

通常在会议上介绍和讨论良好的密码学,并在各种期刊上发表。

好的密码学在发布以供野外使用之前,已经进行了广泛的同行评审。

正确使用和实施现有的良好密码学已经是一个挑战。

但是,这并没有阻止某些人这样做,而是使用其自制的密码学或专有的封闭源方法发布了各种生产的应用程序/服务:

使用封闭源或专有加密方法使用Apps / Services时,应谨慎行事。所有好的加密标准都是公开的,并且经过同行评审,公开您使用的加密标准应该没有问题。

您应该使用“修改的”或专有加密方法警惕应用程序/服务259。

密码学是一个复杂的主题,错误的密码学很容易导致您的匿名化。

在本指南的上下文中,我们建议使用公认,已发布和同行评审的方法来坚持使用Apps / Services。

那么,截至2021年,该选择什么,该避免什么? 您将必须自己查找以获取每个应用程序的技术细节,并查看它们是否正在使用“坏加密”或“好加密”。获得技术细节后,您可以检查此页面以查看其价值: https://latacora.micro.blog/2018/04/03/cryptographic-right-answers.html [ Archive.org ]

以下是一些示例:

散列:

更喜欢:SHA-3或BLAKE2265

仍然相对可以使用:SHA-2 (,例如广泛使用的SHA-256或SHA-512 )

避免:SHA-1,MD5 (不幸的是仍被广泛使用),CRC,MD6 (很少使用)

文件/磁盘加密:

更喜欢:

硬件加速266: 带有HMAC-SHA-2或HMAC-SHA-3的AES(Rijndael)256位(默认情况下,这是Veracrypt,Bitlocker,Filevault 2,KeepassXC和LUKS使用的)。更喜欢SHA-3。

非硬件加速:与上述加速相同,或者如果可用,请考虑:

ChaCha20267 或XChaCha20(您可以将ChaCha20与Kryptor一起使用 https://www.kryptor.co.uk, 不幸的是,它不适用于Veracrypt)。

蛇268

两鱼269

避免:几乎其他任何事情

密码存储:

- 首选:Argon2,scrypt

- 如果不是这些选项,请使用bcrypt,或者如果不可能,请使用至少PBKDF2(仅作为最后的选择)

对Argon2d持怀疑态度,因为它容易受到某些形式的侧通道的影响。更喜欢Argon2i或Argon2id

- 避免:SHA-3,SHA-2,SHA-1,MD5

浏览器安全性(HTTPS):

首选:TLS 1.3(最好是具有ECH / eSNI支持的TLS 1.3)或至少TLS 1.2(广泛使用)

避免:其他任何东西(TLS = < 1.1,SSL = < 3)

使用PGP / GPG签名消息/文件:

首选ECDSA(ed25519)+ ECDH(ec25519)或RSA 4096位*

- 考虑更现代270 PGP / GPG的替代产品:Minisign https://jedisct1.github.io/minisign/ [Archive.org]

避免:RSA 2048位

SSH键:

ED25519(首选)或RSA 4096位*

避免:RSA 2048位

警告:不幸的是,RSA和ED25519不被视为“耐量子”271 尽管它们还没有被打破,但它们可能会在未来的某一天被打破。这只是何时而不是RSA是否会被破坏的问题。因此,由于缺乏更好的可能性,在这些情况下,这些是首选。

以下是一些有关密码错误问题的实际案例:

电报: https://democratic-europe.eu/2021/07/20/cryptographers-uncover-four-vulnerabilities-in-telegram/ [Archive.org]

电报: https://buttondown.email/cryptography-dispatches/archive/cryptography-dispatches-the-most-backdoor-looking/ [Archive.org]

可以在此处找到其他一些示例: https://www.cryptofails.com/ [Archive.org]

稍后,本指南将不建议“不良密码学”,希望足以保护您?

没有日志记录,但无论如何都要记录策略:

许多人认为,VPN或电子邮件提供商等面向隐私的服务由于其无日志记录策略或加密方案而变得安全。不幸的是,这些人中的许多人忘记了所有这些提供者都是受其经营国法律约束的合法商业实体。

这些提供者中的任何一个都可能被迫默默地(,而无需您了解(,例如使用带有插科打order的法院命令272 或国家安全信函273)记录您的活动以取消匿名。最近有几个这样的例子:

2021年,Proton,Proton在瑞士当局下达命令后记录了法国激进主义者的IP地址(源链接不可用)。

2021年,WindScribe,服务器未进行加密,因为它们本来应该允许当局进行MITM攻击274。

2021年,执法部门扣押了DoubleVPN服务器,日志和帐户信息275。

2021年,总部位于德国的邮件提供商Tutanota被迫监视特定帐户3个月276。

2020年,总部位于德国的邮件提供商Tutanota被迫实施后门拦截并保存一个用户的未加密电子邮件的副本277 (他们没有解密存储的电子邮件)。

2017年,PureVPN被迫向FBI披露一个用户的信息278。

2014年,EarthVPN用户根据荷兰警察的日志提供者被捕279。

2013年,安全电子邮件提供商Lavabit在与秘密插科打order命令作斗争后关闭280。

2011年,HideMyAss用户被取消匿名,并将日志提供给FBI281。

一些提供商已实施金丝雀保修的使用282 这样一来,他们的用户就可以找出他们是否受到此类订单的损害,但是据我们所知,这尚未经过测试。

最后,众所周知,某些公司可能会成为某些州对手的前端赞助商(请参阅Crypto AG的故事)283 和Omnisec的故事284)。

由于这些原因,尽管他们提出了所有要求,但您仍不能信任此类提供商的隐私。在大多数情况下,您将是最后一个知道您的帐户是否被此类订单作为目标的人,您可能根本不知道。

为了减轻这种情况,如果您想使用VPN,我们建议使用现金/由Tor提供的Monero付费VPN提供商,以防止VPN服务知道有关您的任何可识别信息。

如果VPN提供商对您一无所知,则应减轻任何问题,因为他们无论如何都不会登录。

一些高级目标技术:

(插图:我们强烈推荐的一部出色的电影:Das Leben der Anderen285)

熟练的对手可以使用许多先进的技术286 只要他们已经知道您的设备在哪里,就可以绕过您的安全措施。这些技术中有许多在这里详细介绍 https://cyber.bgu.ac.il/advanced-cyber/airgap [Archive.org] (以色列内盖夫本古里安大学网络安全研究中心Air-Gap研究页面),以及本报告 https://www.welivesecurity.com/wp-content/uploads/2021/12/eset_jumping_the_air_gap_wp.pdf [Archive.org] (ESET,跳跃的风潮:15年的民族国家努力),包括:

需要恶意软件植入物的攻击:

通过受恶意软件感染的路由器进行数据渗透: https://www.youtube.com/watch?v=mSNt4h7EDKo [Invidious]

通过使用受损相机在背光键盘中观察光变化来渗出数据: https://www.youtube.com/watch?v=1kBGDHVr7x0 [Invidious]

通过受损的安全摄像机(可能首先使用先前的攻击)对数据进行渗透 https://www.youtube.com/watch?v=om5fNqKjj2M [Invidious]

局外人通过红外光信号与安全摄像机进行通信: https://www.youtube.com/watch?v=auoYKSzdOj4 [Invidious]

通过使用智能手机对FAN噪声进行声学分析,从受损的气垫计算机中过滤数据 https://www.youtube.com/watch?v=v2_sZIfZkDQ [Invidious]

通过带有无人机的高清LED从恶意软件感染的气密计算机中过滤数据 https://www.youtube.com/watch?v=4vIu8ld68fc [Invidious]

通过电磁干扰在充气计算机上从USB恶意软件中渗出数据 https://www.youtube.com/watch?v=E28V1t-k8Hk [Invidious]

通过隐蔽的声音噪声从恶意软件感染的HDD驱动器中渗透数据 https://www.youtube.com/watch?v=H7lQXmSLiP8 [Invidious]

通过损坏的(带有恶意软件的)空隙计算机的GSM频率对数据进行渗透 https://www.youtube.com/watch?v=RChj7Mg3rC4 [Invidious]

通过受损的显示设备的电磁辐射来渗透数据 https://www.youtube.com/watch?v=2OzTWiGl1rM&t=20s [Invidious]

通过磁波将数据从受损的充气计算机渗透到法拉第包中存储的智能手机 https://www.youtube.com/watch?v=yz8E5n1Tzlo [Invidious]

使用超声波的两台受损的气压计算机之间的通信 https://www.youtube.com/watch?v=yz8E5n1Tzlo [Invidious]

比特币钱包从受损的气垫计算机到智能手机的渗透 https://www.youtube.com/watch?v=2WtiHZNeveY [Invidious]

使用显示亮度从受损的气垫计算机中过滤数据 https://www.youtube.com/watch?v=ZrkZUO2g4DE [Invidious]

通过振动从受损的气垫计算机中渗出数据 https://www.youtube.com/watch?v=XGD343nq1dg [Invidious]

通过将RAM转换为Wi-Fi发射器,从受损的气垫计算机中渗出数据 https://www.youtube.com/watch?v=vhNnc0ln63c [Invidious]

通过电源线从受损的充气计算机中渗出数据 https://arxiv.org/pdf/1804.04014.pdf [Archive.org]

不需要恶意软件的攻击:

从远处观察房间中的空白墙,以找出房间中有多少人以及他们在做什么287。出版物与示范: http://wallcamera.csail.mit.edu/ [Archive.org]

从远处观察一个反光的小吃袋,以重建整个房间288。出版物带有摄影示例: https://arxiv.org/pdf/2001.04642.pdf [Archive.org]

测量地板振动以识别个人并确定他们的健康状况和情绪289。出版物与示范: https://engineering.cmu.edu/news-events/news/2020/02/17-mauraders-map.html [Archive.org]

从远处观察灯泡以聆听房间中的声音290 没有任何恶意软件: 示范: https://www.youtube.com/watch?v=t32QvpfOHqw [Invidious]。应当指出,这种攻击根本不是新事物,早在2013年就有关于此类技术的文章291 您甚至可以购买设备来自己执行此操作,例如: http://www.gcomtech.com/ccp0-prodshow/laser-surveillance-laser-listening.html [Archive.org]

这也是来自同一作者的好视频,用于解释这些主题:黑帽,空隙跳线 https://www.youtube.com/watch?v=YKRtFgunyj4 [Invidious]

留言

張貼留言